5月24日,2022网络开源技术生态峰会(线上)盛大开幕,本届大会由“科创中国”未来网络专业科技服务团指导,江苏省未来网络创新研究院主办,SDNLAB社区承办。在“云原生网络与开源治理”论坛上,中兴系统架构师杨军分享了《打造六边形战士-构建云原生安全》主题演讲。

云原生安全背景

根据美国EAR的规定,公开可获得、开源、来源于美国以及含加密算法的开源软件要受到EAR的管控,对受EAR管辖的开源组件需要进行BIS备案。云原生容器化项目作为公司的重点项目,应用广泛,涉及到多个领域,更新比较快。在“外忧内患”之下,安全工作必须要做到位,安全能力的全面提升势在必行。在此背景下,安全工作开展会遇到哪些问题呢?

- 安全漏洞明明存在,但测试人员意识不到。

- 已有防护框架不全面不系统,无法满足要求。

- 对核心业务、业内外防护要求缺乏深入研究。

- 兼职性安全人员,任务繁重满负荷,怎样提升安全效率?

- 安全知识体系庞大,怎样循序渐进实现赋能?

- 完成交托的任务,难以延伸,缺乏主观能动性。

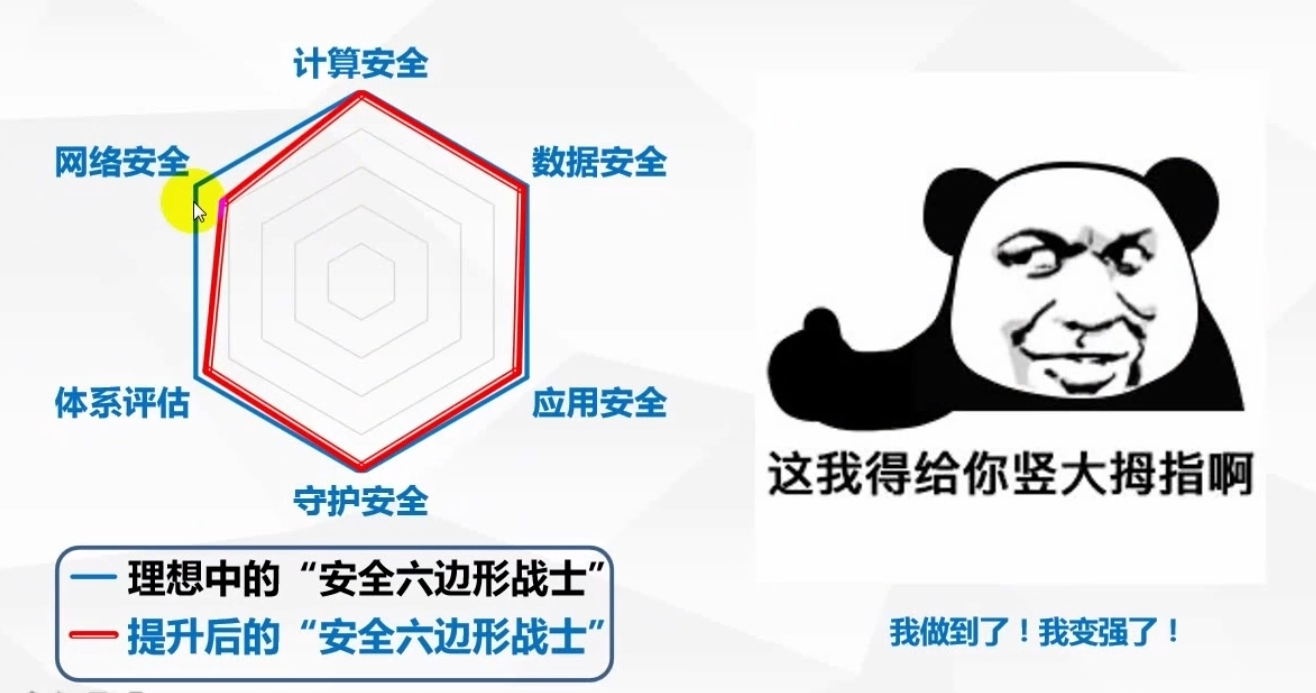

针对以上问题进行了安全能力的评估,评估主要包括以下6个方面:计算安全、数据安全、应用安全、守护安全,体系评估以及网络安全。评估之后可以看到现实跟理想中的数据偏差非常大。

基于安全能力的评估,也有相应的解决思路与措施。

计算安全:可以通过镜像、容器、运行时等安全治理

数据安全:通过数据生命周期以及访问安全治理

网络安全:通过云原生网络安全治理

应用安全:通过性能监控、告警

守护安全:巡检、自动化测试

体系评估:BSIMM安全模型评估

实践情况

在计算安全方面,可以通过对镜像安全、运行时安全、容器安全以及硬件安全进行评估。根据业务的需要,逐项进行安全治理。这样做的优势是通过一系列的治理之后,系统的安全性会大大的增强。但是它也存在风险,安全加固之后有可能会影响到正常功能的使用,或者是影响业务的性能,这个需要根据业务自身的需求,进行一系列适当的治理。

在容器安全的层面,可以进行CIS Benchmark安全治理。主要从以下几个方面展开:K8S master组件治理、K8S node组件治理、etcd组件治理以及其他组件治理。

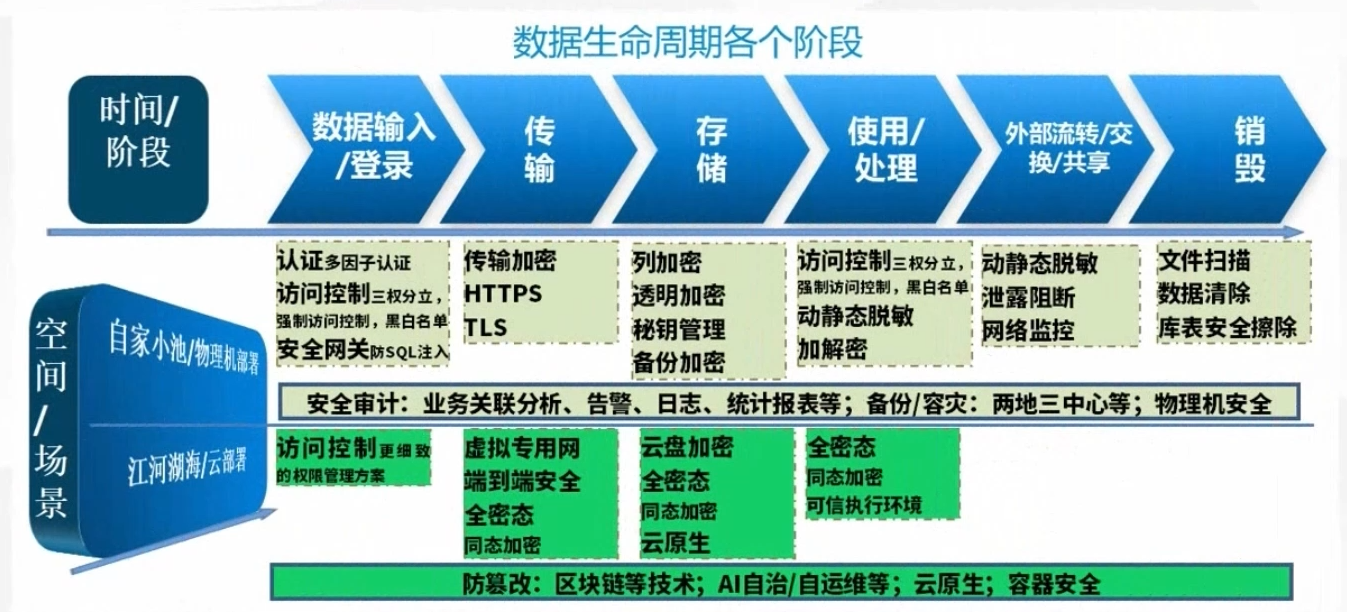

下一个是数据安全,主要从数据加密、数据保护、隐私保护、数据方案管理、数据的安全治理以及数据的容灾和备份这六个方面进行了一系列的梳理。数据安全主要面临3个挑战:机密性、完整性和可用性。对数据安全的治理分为两个层次,第一个层次从数据的生命周期方面提出安全方案进行治理,从数据的输入登录阶段到传输、存储、使用处理、外部流转,最后到销毁。

第二个是从数据访问层面实施的安全方案。

在网络安全方面,从以下六点进行了一系列的梳理:

- 防火墙层面,包括云防火墙以及边界防火墙。

- 网络的入侵防护,包括边界入侵检测和边界入侵防护。

- DDos安全防护,包括DDos高仿、安全水印以及智能CC防护。

- 安全评估,包括渗透测试、风险评估认证以及众测平台。

- 安全合规,包括使用等保工具箱、等保评测以及保密检查。

- 漏洞治理,包括CVE等。

杨军表示从总体上来看,现在网络的形势非常严峻,总体是不容乐观的。对网络安全治理的一句话宗旨就是定期扫描、入侵检测、实时更新、及时修复。

在应用安全方面,主要包括安全开发、应用安全保护、性能展示和告警监控。

安全开发:代码托管、代码审计和漏洞扫描

应用安全保护:入侵检测、病毒检测和漏洞管理

性能展示:CPU、内存等

告警监控:调度失败和探针异常

守护安全是主动进行巡检和自动化的测试。

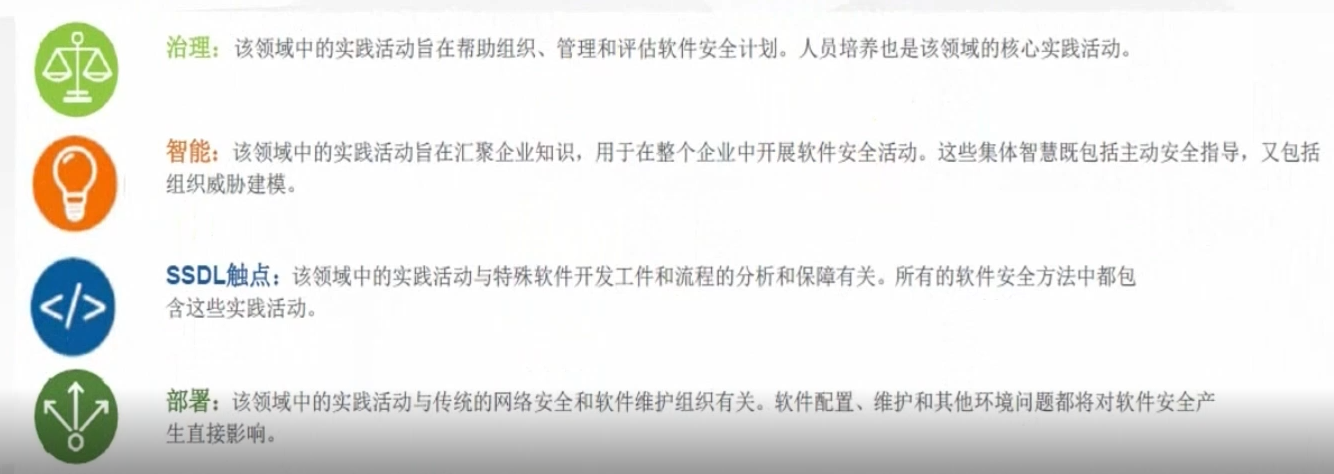

最后一点是体系的评估,主要通过BSIMM模型进行评估。

最后杨军分享了安全领域的实践效果,安全领域有效地指导安全测试能力提升,在开源、漏洞治理、Top问题、BSIMM等领域有不错的效果。能力提升之后安全评估的结果跟之前有着明显的对比。