作者简介:张云锋,十年网络相关行业从业经验,网络云化/云网融合相关行业从业人员,微信号:leoricmaster;知乎:https://www.zhihu.com/people/hickoryfans

1 概述

在前一篇行业综述《SD-WAN行业理解:从广域网云化看SD-WAN》的「行业动态」部分,简单提到了SASE这个演进方向。借着前一篇文章的好评鼓励,接着对SASE这个方向做些补充。

在广域网云化的趋势推演中,为什么选择SASE先来分析?以下几点原因:

1.SD-WAN的本质是广域网的云化,它不一个产品,也不是一种技术,更像是一种生产方式的变迁;跟集装箱的发明类似,作为一种泛化的连接型创新,会导致相关产业链发生连锁变革。SASE,作为广域网云化和网络安全相结合的一个新趋势,刚好可以作为一只麻雀来解剖。

2.与其它趋势相比,SASE是目前看上去最接地气,最有可能把广域网云化的影响,进一步传递到诸如物联网、边缘计算等其他领域。

3.SASE也和SD-WAN类似,貌似是各种现存技术的混搭拼凑,容易被低估或者容易被误解成为又一个炒作,也就值得正正名。SD-WAN这个词快被玩坏了,可能不少业内人士都觉得,这东西炒来炒去还是那盘冷饭,适合市场部门做而不是产品部门做。结果有点像什么呢:大量玩家挤在一个门口挂着”SD-WAN“的小黑屋里,一部分在起哄,另一部分在存量搏杀;屋外的人就有点看傻了,心里默默给这个行业贴上low的标签。作为从业者,还是想为自己和同行正正名,多往小黑屋外瞅一瞅,毕竟那些比较滋润的玩家,大多是没进小黑屋去争”SD-WAN“之名,而在屋外行广域网云化之实的。

4.翻看了一些SASE的中文材料,大多偏向直译介绍,少了一些推理分析,结果就容易是,读起来感觉每句都懂,但综合起来看就有点不知所以。这里就不再重复造轮子,会侧重于解读“为什么”,即尽可能“读出历史发展中的不得已”。不过既然是推理,就意味着是一家视角,可能会有失偏颇,欢迎指正交流,共同进步。

声明:作者并非安全领域玩家,只不过网络云化、云网融合是个综合领域,所以对安全、应用、方案等方面,也会做些粗浅的跟踪理解。安全专家看到这儿,可以起身绕道了;不绕道的,先行感谢,文后可以尽情拍砖,绝不介意。

SASE,读音“sassy”,全称Secure Access Service Edge,直译“安全访问服务边缘”,由Gartner在2019年首次提出。不同文章对具体的起源文献说法不同,我们不搞学术研究的就不用纠结这了,直接引用一下相对较早的”Hype Cycle for Enterprise Networking 2019”,可以看到SASE在“Innovation Trigger”一栏里已然在列。

全文会分四部分:

- 通过「背景分析」回看一下SASE的出身背景,了解一下SASE要在一个什么样的背景下解决一个什么样的问题。

- 通过「产品分析」推演一下为了解决特定的领域问题,SASE类产品需要具备什么样的关键能力。

- 通过「行业玩家」盘点一下当前有哪几类玩家在跟进布局,便于对号入座去参考。

- 通过「未来展望」预判一下SASE可能会有什么样的发展潜力,是否值得投入。

2 背景分析

2.1 技术背景

为什么总是喜欢从出身背景开始推演分析?因为“努力提升了你的能力,出身决定了你的潜力”。猝不及防,先来一口毒鸡汤。

言归正传,从广域网云化视角来继续推演SASE。万物云化在带来空前便利的同时,也带来了网络安全边界的模糊化。什么是网络安全边界的模糊化?回顾一下云化趋势给企业网络安全架构带来的变化:

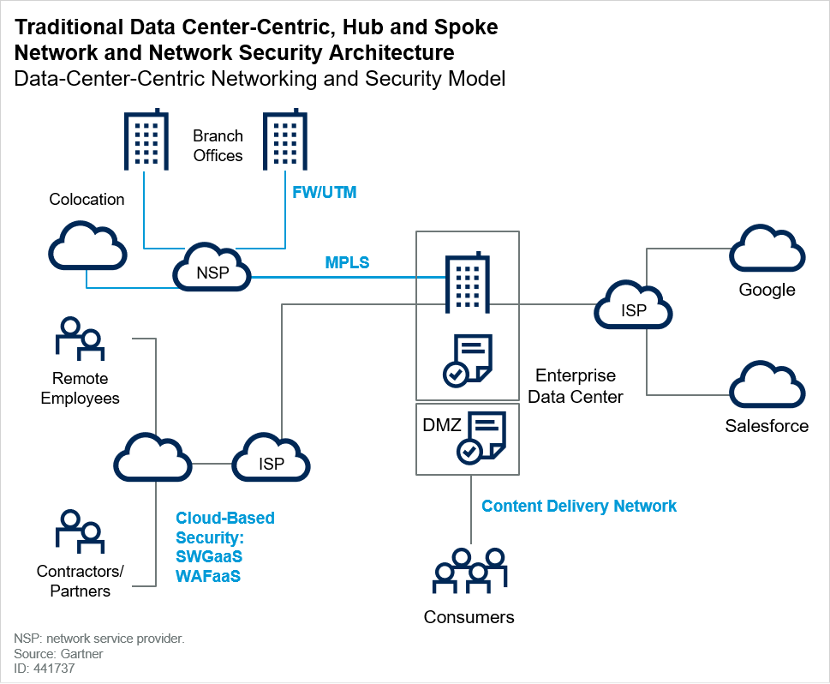

第一阶段:传统阶段。这时的数据中心还真的是名副其实的“数据的中心”,企业大多采取星型组网(Hub-Sopke)模式,即所有分支都统一连接到总部的数据中心,以总部为中心去做各种互联,见图二。这种方式的优势:安全,在总部可以配置最为全面的安全栈,重兵布防,严防死守;方便,IT人员只要在总部的碉堡炮楼里守好即可,不用去多线作战。缺点:分支缺乏灵活性,甚至连互联网流量都需要去总部的安全栈绕行;因为需要绕行,所以分支的用户体验很容易被牺牲,最直接的表现就是时延。不过此时数据中心是大多企业应用的终结,所以这种公网体验的牺牲,牺牲就牺牲了吧。少上网刚好可以多上班,多好的事啊。需要说明的是,以上场景做了简化处理,因为任何一个阶段的解决方案,也是多样化的,这里只选取了最典型的方案做分析,但不会影响推演,下同。

第二阶段,云化阶段。大量的内容和应用从数据中心搬到了云上,传统的网络架构随即不堪重负:一方面分支去往总部的流量急剧增大(需要采购更多的内网带宽),另一方面分支访问云的体验因为需要绕行变得不可忍受(互联网方向上也有了工作流量)。传统架构就变成了一个费钱还要挨众人骂的网络架构。也就在这个阶段,SD-WAN应运而生了,各类初创企业纷纷揭竿而起,一头扎进了这个有点迷惑有点陷阱的“企业组网游戏”。让我们再来分析一下SD-WAN在这个阶段带来了什么:

- 第一、通过增加或者利用分支的互联网出口,让分支可以直接访问互联网,即所谓的直接互联网接入(Direct Internet Access,DIA),这极大提升了分支的云使用体验。不过,这个美好的初衷在客观上也造成了新兴厂商和传统运营商、传统设备商的对立局面,后两者分别面临了线路替换和设备替换的境遇,不过他们大多都是惹不起的大块头,一时间各种行业分析文章满天飞,大意基本都是在讨论“SD-WAN和MPLS-VPN的关系是否不可调和”。大多数新兴厂家当然是想竭力缓和和巨头的对立局面,使出各种招数给出缓和一些的分析观点,只有Aryaka这类杠把子,会长期把“The First MPLS-Alternative(选我选我选我,我就是替换MPLS的第一选择)”作为官网标语,太有种了。个人认为SD-WAN和MPLS是两个维度的词,没法说对立或者不对立,有兴趣可以参考前文的行业综述。

- 第二、通过DIA,分支无需再到总部绕行,获得了更好的云使用体验,但一枚硬币总有正反两面,SD-WAN在带来高效灵活的优势之外,也带了大量的分支安全需求。毕竟在传统阶段,很多分支没有公网出口,也就不需要安全设备的。这也是很多初创厂商最为尴尬的局面之一:他们有限的安全功能,客户是惊恐怀疑的,甚至连他们自己也是没有底气的。所以这个阶段的SD-WAN设备落地,大多是串接或者旁路在现有分支网络中的,也就是躲在原防火墙之后。这种方式对旧站点进行改造升级,勉强还能接受,但是对新设站点的部署,客户心理就会有些微妙了:我都花了SD-WAN设备的钱了,莫非还要再买个防火墙吗,那我升级SD-WAN的意义在哪里呢。当然,也会有设备商通过堆叠一些ACL相关的功能,就敢号称自己有防火墙功能,好吧,那就算你也有吧,对安全要求较低的微型节点,也有这种“从了”的事例。

第三阶段,应用阶段。为什么把这个阶段叫做应用阶段?因为场面的复杂性,全是因为应用带来的。

- 首先,在分支放开DIA之后,意味着公网上的企业应用(包括云),需要和普通的上网流量去竞争带宽。在传统阶段,这都不算事,毕竟在数据中心内部部署的应用,对企业IT人员来说是完全脱光的,随便用“IP+端口”的四层方式优先保障就可以解决了。可是现在所有的应用都一股脑儿混在一起了,互联网上的应用可没那么容易区分,无论你想提升谁还是打压谁,再用四层方式来处理,稍有不慎就留下隐患了;此外,很多应用也没那么守规矩,失去了总部最强安全栈的把关,分支需要去独自面对各种奇怪(Liu Mang)的应用了,这也注定了分支设备必然要把操作台从四层升到七层,即“识别应用、管理应用、调度应用”是个必然趋势,也是一个核心能力,这又斩杀了一大批初创玩家,同时也让一批精心深耕于此的玩家终获回报,比如Panabit(利益不相关,纯技术推荐)。

- 其次,以上仅仅讨论了分支“防火墙”这一种安全需求,在分支流量绕行总部寻求保护的传统阶段,分支受到的可是总部最强安全栈全方位的保护,现在呢?分支说我裤子都脱光了,你就只给我穿个防火墙??!!!你这不是耍流氓吗。。。对分支而言,不但应用级别的调度是个刚需,应用级别的安全功能也是一种必然,比如安全Web网关(Secure Web Gateway,SWG)、入侵防御系统(Intrusion Prevention System,IPS)或统一威胁管理(Unified Threat Management,UTM,可视为IPS的综合升级版)或下一代防火墙(Next Generation Firewall,NGFW,可视为更强版本)等等。一下子多出这么多分支需要额外采购新的安全设备,这看上去是安全厂商的盛宴,就看安全厂商能否全部吃下,客户是否愿意继续用这么粗暴的方式来解决问题,答案是至少不全是,Zscaler,Palo Alto Networks这类把安全功能云化的公司起势了。

- 再次,还有运维问题。没听错,SD-WAN在这个阶段其实带来了一些运维问题:

- 第一,传统阶段的分支是不需要互联网出口的,现在客户需要额外采购互联网线路了(underlay),然后在互联网线路上再去堆叠SD-WAN产品(overlay),这是一个让客户和厂商都头大的问题:现在出了问题该找谁?在传统阶段可是很明确的只用找一家供应商就好了,现在多出了这个现实的麻烦。这也可以理解为什么Aryaka支持提供全球范围内的最后一公里服务,是在构筑一个很大的竞争壁垒。

- 第二,如果SD-WAN厂家无法提供令企业满意的安全功能,意味着企业还要再额外采购额外的安全设备,所有这些设备的运维问题,在传统时代是不存在的。如果选择安全厂商的SD-WAN,可以在一定程度上避免这个问题。这大概率也是为什么2018年,转型SD-WAN的安全厂商,市场份额有一大波提升,

- 第三,如果说第二个问题是SD-WAN落地时直接带来的问题的话,还有一个间接带来的问题:伴随的云化趋势,安全功能供应商和网络功能供应商也在开始快速碎片化,比如围绕云做安全的公司在迅速崛起,提供诸如云安全访问代理(Cloud Access Security Broker,CASB)等各种产品;网络供应商也在迅速崛起,提供诸如应用优化、云连接等各类产品。点状的需求被挖掘,点状的产品被开发,点状的方案被采纳,这在早期是可以理解的,毕竟相对不太成熟,不过当大量的新产品和新公司出现在运维人员面前需要对接时,运维人员的技能栈和薪资水平可能会成为一个新的矛盾。

最后,对应用阶段的演化做个系统梳理:这是一个应用繁荣的阶段,一个浮想联翩的阶段,也是一个梦醒时分的阶段。所有对单点功能的想象,基本都实现了;所有对商业落地的期望,基本都破灭了。

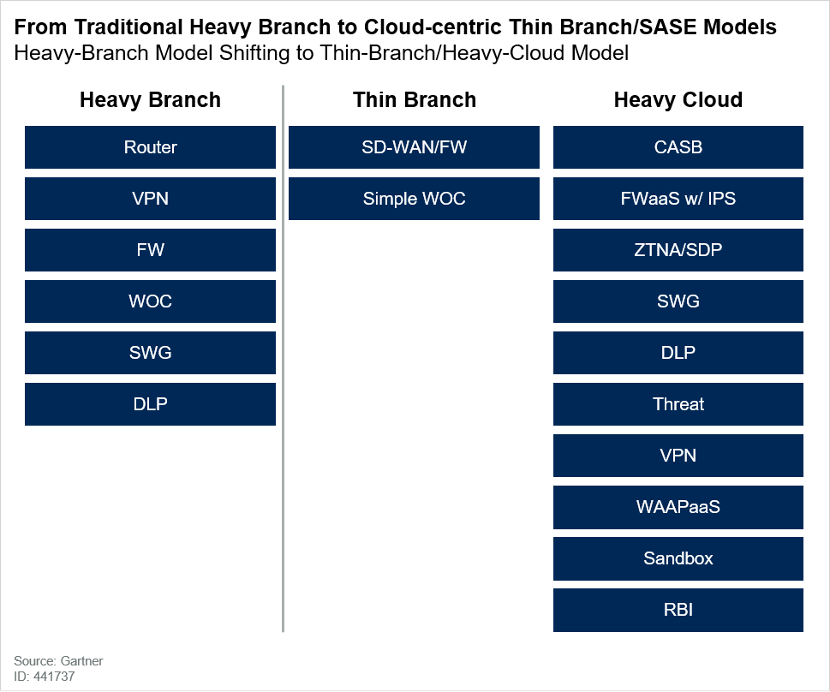

我们来捋一捋:SD-WAN的零接触开通(Zero Touch Provisioning,ZTP),实现了;通用客户端设备(Universal Customer Premise Equipment,uCPE),实现了;网络功能虚拟化(Network Functions Virtualization,NFV),实现了;服务链(Service Chain),实现了;更不用说前文说的SWG、IPS、UTM、NGFW、CSAB等等,统统都实现了。那就有点奇怪了:SD-Branch = ZTP + uCPE + Service Chain + NFV(SWG、IPS、UTM、NGFW、CSAB,etc),即:用ZTP零接触开通,用uCPE搭载NFV,用服务链按需动态加载各种NFV功能,Bingo!这些问题不就都可以解决了吗。嗯嗯,同学,醒一醒,在实验室里应该是能解决的,但在商业中难以落地,为什么?成本问题。现状是NFV在企业侧的接受度很低(这话不是我说的,是Gartner的调研结果说的)。NFV作为软件,确实是可以通过服务链技术来动态生长的,但是你的硬件载体不行啊,如果要预留能动态加载各种NFV功能的盒子,这个成本就不是分支能承受的了,可能都要超越总部了。SASE在这方面离解决问题就更进了一步,稍后分析。

综上,随着云计算的普及,导致企业的传统网络安全架构碎了一地;各种孤立的产品和解决方案,也导致企业实操困难。移动计算和全球化再来补刀,进一步加重了安全边界的模糊化,最为明显的就是新冠疫情,掀起了远程办公的高潮,让传统的VPN系统猝不及防,面临着安全、性能等方面的巨大压力。

2.2 解决方案

“你有病来我有药”,谁最会说这话,不是厂商,而是像Gartner这类咨询公司。这次Gartner开出的药方就是SASE。

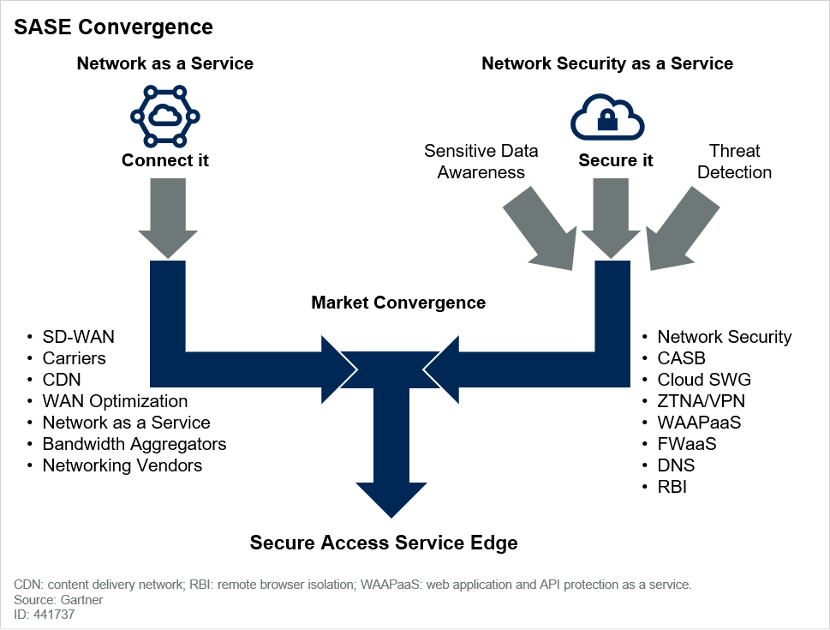

在Gartner的定义里,SASE是一种用SD-WAN整合了各种云原生的安全功能,例如之前提到的SWG、IPS、NGFW、CASB等,基于零信任网络访问(Zero Trust Network Access,ZTNA,稍后叙述)模型建立推出的一种管理型服务,从而满足企业在数字化转型过程中的动态安全访问需求。

在继续分析SASE类产品之前,我们先通过背景分析来对SASE做个定性:SASE的本质是网络和安全的综合云化。引用一段CATO的描述:

Defining SASE — Not New, Just Better Together: SASE changes this paradigm through a new networking and security platform that is identity-driven, cloud-native, globally distributed, and securely connects all edges to the wide-area network: datacenters, offices, cloud resources, mobile and remote users, and Internet of Things (IoT) devices.

再来说一下关键词:

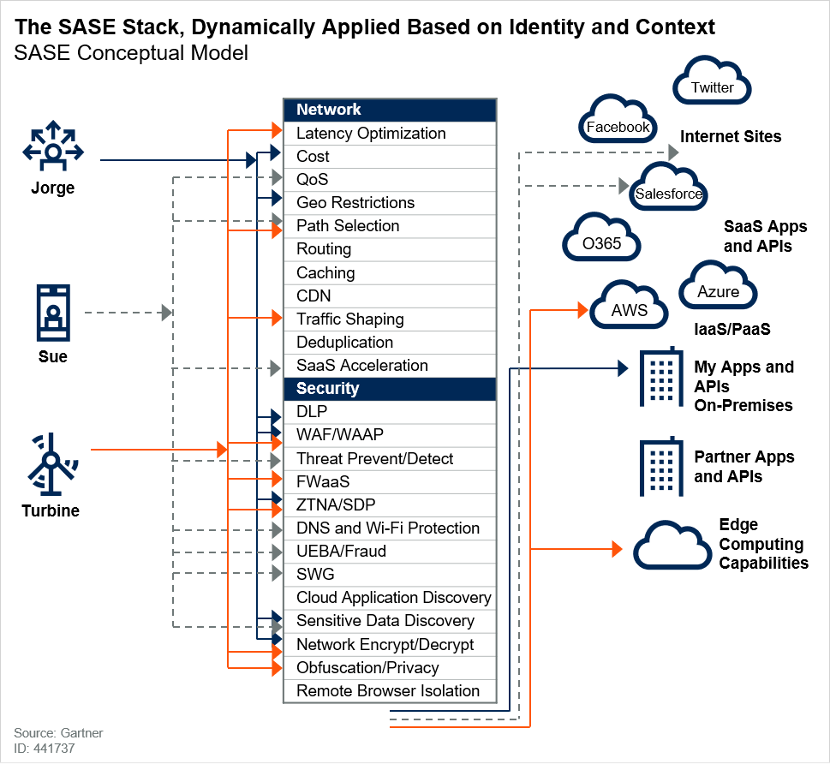

关键词一:管理型服务。为什么一定要是管理型服务?因为只有云服务这种商业模式才有机会大规模落地。为什么这么说?因为SASE要提供的服务内容很多,服务标准很高,网络只是一个基础,它重点涵盖了安全,隐含涵盖了性能,在这背后需要大量的资源和一个非常广谱的技术栈来支撑,只有云服务的规模效应才能把边际成本变得可落地可实施。参考一下SASE的功能栈(图四),有多少企业有能力去自建自运维?

关键词二:统一平台。这是一个隐含的关键词。为什么要统一平台?因为SASE必须要尽可能高效地去解决安全和性能问题,这决定了它必须一次性处理(single-pass scanning)完流量优化和安全审查,如果再沿用多供应商多引擎的老路(虽然Gartner把服务链方式也作为了一种代替),是无法达成这个目标的。统一平台方式整合和服务链方式整合有什么区别?打个不太恰当的比方:一个是中国式的中央集权制对省市的控制力,一个是美国式的联邦制对州的控制力,两者在疫情面前的控盘能力可以作为一个参考。那为什么又要把处理效率放到这么高的优先级?这又回到了为什么要先做背景分析,因为通过「背景分析」可以看到,SASE定位着要去解决一个“泛边缘化”的趋势。人们不是吃饱了撑得没事干,一会儿要集中一会儿要边缘了,而是边缘化是达成业务实时智能的必需手段(最刚的限制就是无法突破光速)。最后说明一下,SASE是个远比传统SD-WAN更为综合的领域,虽然对外的形态是统一供应商,但是背后可能会有大量的有一技之长的玩家协作,“选好职业-快速练级-组队打副本”,找场景找定位找伙伴。

3 产品分析

按照Gartner的说法,当前没有一个供应商可以提供较为完整的SASE产品,也就是说这类产品还远未成熟。可以从很多厂商那找到SASE材料,当然差异性也是可以预见的。以下选取了部分共识做分析。

3.1 产品特点

身份驱动(Identity-driven)

什么是身份驱动?就是以身份为核心,身份成为了一个独立的核心业务元素。这是相对于传统的网络安全框架常以IP等来间接标识身份,以固定边界来标识信任区域而言的。为什么要以独立身份为核心?第一、因为灵活。怎么体现这种灵活性?人、设备、应用、服务等,都可以拥有一个独立身份。第二、可以提供无限扩展的可能。对身份的综合维度越大,安全框架的防护潜力就越大。用户、设备、服务是比较基本的身份因子,在具体业务中还可以使用实时的上下文信息,包括:角色,时间、场地、风险评估等,都可以集成到企业的合规策略里。可以去体验一下各大公有云的IAM系统和相关的安全策略,做个直观参考。

云原生(Cloud-native)

什么是云原生?这个词也快被用滥了,通用的云原生的定义可以参考CNCF版本,这里更多的是指:基于云上资源去构建支持多租户运营的云服务。为什么要强调必须具备云原生这个产品特点呢?因为从「背景分析」可以看出,SASE所面临的大部分问题是由云化带来的,也只能靠继续云化来解决。刚好也可以顺便拉通一个现象解读:为什么NFV有着那么大的敏捷灵活优势,但企业侧却一直接受度不高呢?这可能就得回到云的本质了,云的本质不是云技术,而是一种敏捷灵活的商业模式:“不求天长地久,只求要时能有,随时要随时有”。所有背后的资源和技术,只是在提升这种商业模式的竞争壁垒而已。回看企业侧的NFV,它只在技术层面解决了敏捷灵活的问题,但在商业模式上并没有解决实质问题,企业还是需要和某个硬件去”长相厮守“,所以接受度不高(这是作者分析,并非Gartner调研报告中的解释,注意甄别以免误导)。SASE的做法就更近一步了,把很多云原生相关的NFV功能,放进了SASE Cloud的POP里,由供应商来统一提供和维护。更为看好这个趋势,可以做到图六中的“薄分支+厚云端”,让企业分支可以大大减负。可以预见的是,POP中的功能研发,会是存留玩家的主战场,而不再是盒子(盒子还会存在)。

全球分布(Globally Distributed)

为什么要把全球分布作为一个核心特点?通过「背景分析」可以得出,SASE要解决的问题是需要直面用户和应用的,而且是那种边界飘忽不定的业务类型;此外,这是一种通用的云服务,不是为某家企业量身定制的。这些都就意味着SASE需要有遍布全球的基础设施,需要有连接万物的能力。这个产品特点可能会给很多玩家带来不小的挑战。

兼容所有边缘(All Edges)

为什么要兼容所有边缘?第一、上面已经说了,SASE要解决的问题是需要直面用户和应用的,需要有遍布全球的基础设施和连接万物的能力。第二、SASE是一个网络安全模型,为了确保这个模型的一致性,甚至不惜要由统一平台来提供,那么这必定要求这个平台需要去支持所有边缘类型,不能再去开个风险敞口。第三、SASE的出身背景就已经表明,SASE存在的意义,在于去支持“去中心化”的边缘业务结构,服务各种边缘会是SASE的主要使命。边缘会有哪些形态,现在应该没法完全确定。

3.2 产品架构

以下是SASE类产品的四大件,对运营型SD-WAN玩家来说,形式上好像没什么新鲜事,简单带过。

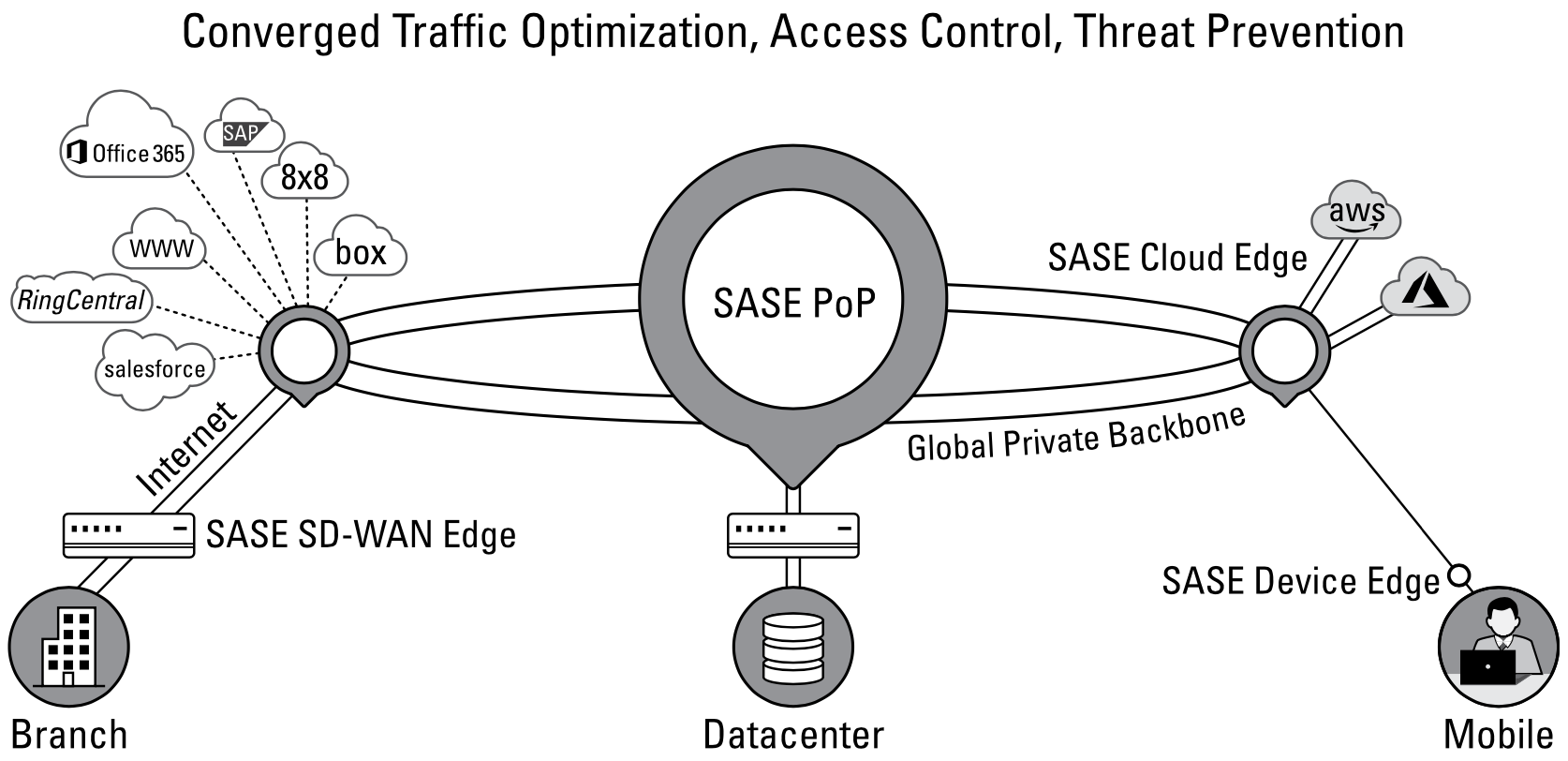

SASE云(SASE Cloud)

一张遍布全球的,整合了各种网络和安全功能的,可以服务各种边缘接入的多租户的云资源。这份云资源对客户是完全透明的,只会以SASE Cloud的形式出现在客户宣传册上。

SASE接入点(SASE POP)

SASE Cloud里服务各类接入边缘的服务触点,也是各家在业务、技术、资源层面竞争的重点。

SASE边缘(SASE Edge)

SASE的边缘设备,包括硬件和软件形态;可以用当前SD-WAN厂商的CPE类比,只不过随着时间推移,边缘形态可能会有更多衍生。

SASE管理平台(SASE Management)

一个统一的可视可管的控制平台;可以用当前SD-WAN厂商的自服务平台类比。

3.3 关键能力

SASE产品远未成熟,各厂对关键能力的定义会各不相同。CATO是2015年由Check Point创始人创立的新兴SD-WAN厂商,一开始就选择了将安全作为场景上的突破点,网络与安全并重,与图三比较对应,所以这里主要基于Gartner的看法,综合CATO等玩家的产品作为参考,特此说明,注意甄别。

SD-WAN

SD-WAN既是SASE的神经系统,也是SASE可以复用的基础架构。客户有时会问,为什么要采用SD-WAN的?降本增效可能是可以引导的一方面(不同公司的产品价差很大所以不一定成立),通过基础架构升级支持企业数字化转型可能是另一方面(肯定成立但愿意为此买账的不多)。Gartner对此给出的建议比较直接:尽可能早的将网络和安全统一起来架构。

Get involved now with SD-WAN architecture and planning meetings. Use the opportunity to include network security services as a part of the architecture where possible.

此外,运营型SD-WAN厂商还有两个额外的优势能力:

可靠连接(Reliable Connectivity)。这主要是在资源层面说的,主要是为了将用户和应用能就近接入SASE的全球骨干,提供可靠性、安全和性能方面的最底层保障。为什么对全球骨干这么看重?一个有些刺耳但很多人其实心知肚明的看法:十个工程师去做优化,效果可能都不及买条线来的好。倒不是想贬低技术,因为缺了技术,给再多资源也搞出产品级的稳定,云不就是在资源基础上用技术堆砌起来的么。资源是SASE服务的基础,这可能会对SASE玩家带来一个不小的压力。

应用性能优化(Application Performance Optimization)。虽说SASE一直在说的是安全,但性能也是隐含其中的,它的目标是一种“统一”的“服务”,那就要解决用户相关的所有问题,全球范围内的应用性能问题也是一个刚需,尤其是对SASE将要面对的边缘计算、物联网等场景。

以上两条更多的是从客户视角来看的,如果再细分一下供应商的产品特性,除了资源之外,一些主流SD-WAN相关的技术,例如链路聚合(link aggregation)、动态路径选择(dynamic path selection)、丢包缓解(packet loss mitigation)、应用/协议代理(application proxies)等,都会是挺有用的积累。

ZTNA

零信任网络接入(Zero-Trust Network Access,ZTNA)也是Gartner力推的一个安全框架,用于在网络安全架构支离破碎的时代取代VPN技术,它有多种可选的实现方式,这里选取云安全联盟(Cloud Security Alliance,CSA)的软件定义边界(Software-Defined Perimeter,SDP)做个简单介绍。

为什么叫软件定义边界?因为它不再假设任何传统意义上的网络边界,而是基于身份和上下文去动态创建逻辑边界,以此在网络边界飘忽不定的环境下,去快速确保通信双方可以可信交互。SDP,包括其它ZTNA实现,有一些比较有意思的特点:第一,它不会去基于网络边界去做任何隐含信任,所以也就不存在传统意义上的内外网;第二,它通过控制器或网关,对节点先认证授权再开放接入,在此之前整个网络是关闭的隐藏的,所以可攻击面极小。那听上去控制器就是那个喊着“向我开炮”的众矢之的了?也不至于,控制器可以通过单包授权(Single-Packet Authorization,SPA)技术也被隐藏起来的。SPA是一个轻量级的安全协议,用于构建一个独立完整的授权申请消息。为什么一定要是单包?主要是为了做到这是一个在正常流程中就可以有去无回的数据包,以便让非授权方摸不清服务是否存在,即非授权方无法扫描到任何暴露的端口信息。综上,包括控制器在内的整个网络基础设施,就可以在公共基础设施之上被隐藏起来了。

The controller and AH are protected by single-packet authorization (SPA), making them invisible and inaccessible to unauthorized users and devices. Single-Packet Authorization (SPA), one of the most critical elements of SDP technology is that it requires and enforces an “authenticate before connect” model, which compensates for the open and insecure nature of TCP/IP. SDP accomplishes this through single-packet authorization (SPA), a lightweight security protocol that validates a device or user’s identity before permitting network access to the relevant system component (controller or gateway). The information for a connection request, including the requester’s IP address, is encrypted and authenticated in a single network message. The purpose of SPA is to allow a service to be darkened via a default-drop firewall. The system should drop all TCP and UDP packets and not respond to those attempts, providing no information to potential attackers that the port is being monitored. After authentication and authorization, the user is granted access to the service. SPA is integral to SDP, where it initiates communication in the connections made between clients and controllers; gateways and controllers; and clients and gateways.

以上,基本可以解释一个潜在的问题:ZTNA跟传统的VPN技术(当然也包括SD-WAN使用的VPN技术),有什么区别?小结一下就是:

- 在表象上,前者所用的对端信息是预定义的开放的;后者是每次都需要去动态申请的,在此之前整个网络是关闭的。

- 在实质上,前者是基于固定边界的假设去创建私密通道(例如VPN网关),而后者是基于一个动态的逻辑边界去创建私密通道。

SWG/CASB/FWaaS

如果说ZTNA是框架式的安全能力,那么SWG、CASB、FWaaS就是Gartner重点提及的三样具体安全功能了。为什么把他们放到了核心能力里面?大概率他们是脱光了的分支(参考「技术背景」章节)的日常最需。不是安全领域玩家,介绍这种具体的安全功能就太班门弄斧了,所以只是简单分析一下为什么他们是分支的日常最需:SWG,Secure Web Gateway,即安全Web网关,可以认为是从访问者的角度去防护各种Web类应用安全隐患的,一般会包含URL过滤(URL filtering),HTTPS/SSL审查(HTTPS/SSL inspection)、反恶意软件(anti-malware)等功能;CASB,Cloud Access Security Broker,即云安全访问代理,最开始主要是为了发现影子IT(Shadow IT,即脱离IT管控范围之外的IT设施,比如各类云盘),逐步发展成为客户和云服务商之间的安全控制点,用于防止数据泄露;FWaaS,Firewall as a Service,防火墙即服务,是帮助分支变薄的云化版本的防火墙,虽说FWaaS是NGFW(Next-Generation Firewall,下一代防火墙)是两个维度的概念,但一般FWaaS产品基本上也是NGFW了。NGFW一般会包括入侵防御系统(Intrusion Prevention System,IPS)、深度包检测(Deep Packet Inspection,DPI)和应用控制(Application Control)等特性。

3.4 关键优势

Gartner给出了九条优势,有点被感动到了。当正式报告可以,当作文就会有点啰嗦也记不住,所以就不做搬运工了。优势是什么?如果认可SASE的本质是网路和安全的综合云化,那关键优势不就又回到云的价值了吗?“不求天长地久,只求要时能有,随时要随时有”。

- 敏捷:客户可以无需关心基础设施,可以在分钟级别完成全球部署,以便专注于自己的业务创新。

- 弹性:客户可以无需预留资源,可以随时伸缩。

- 按量付费:CAPAX转OPEX;甚至在不使用时可以不付费。

在这个基础上,叠加了安全、性能、统一管控和可视化等优势。

4 行业玩家

通过以上分析可以看出,SASE有三个明显的标签:安全、网络、云。所以最早这批玩家基本可以分成安全商、网络商和云厂商三类。因为当前产品形态远未成熟,所以本节也会过得较快,主要目的是为了各类玩家可以找到自己的参考点。

4.1 安全商

安全商可以进一步分为传统安全厂商和新兴安全厂商两类。

传统安全厂商选了Fortinet为代表来分析。Fortinet在近年来可谓风光无限,转型SD-WAN之后,不但市场份额提升得非常快,更在2020年以同一款FortiGate产品,被Gartner在广域网基础设施(WAN Edge Infrstructure)和网络防火墙(Network Fillwalls)这两个领域被列为领导者。留意一下关键词:“网络和安全同一款产品”;再回顾一下SASE的关键词:“网络和安全融合”,这意味着Fortinet在SASE领域有较大的先发优势。Fortinet自己也主动说明了情况:

For SASE to work well, all of its components need to interoperate as a single integrated system—connectivity, networking, and security elements alike. Part of the reason that sounds so familiar to us at Fortinet is that we have been delivering the core SASE requirements—plus much more—for years as part of our integrated Security Platform and Security Fabric architecture. This creates true convergence of networking and security functions as part of a security-driven networking approach that further enables the rapid acceleration of digital innovation—without ever compromising protection. A number of our customers looking to implement SASE have found that, with minor adjustments, they already had a SASE solution in place thanks to the power of the Security Fabric.

关键词:Security Fabric Architecture。在Fortinet原本的产品架构里,就存在一个接近SASE的框架,所以,“当Gartner提出SASE之后,Fortinet的客户惊喜地发现,哇哈,好像稍作一下调整就能有SASE类产品了”。为Fortinet产品架构师的前瞻性点赞,为企业在新兴领域竞争赢得了优势市场时间。此外,另一个值得一提的是,Fortinet也早早开发了自己的处理器。

We then went a step further by developing the world’s first SD-WAN processor designed to accelerate networking and security functionalities to provide the level of performance today’s most demanding network environments require.

关键词:World’s First SD-WAN Processor。为什么把硬件性能也当做一个关键点?之前提到了,SASE里包含了ZTNA框架,ZTNA理念的一个很大特点就是收缩可信域,一直缩到用户和应用的边缘,可信域之外全部加密传输,不论是在企业内部或者外部,所以全网加密连接的密度会非常高,这对设备的处理性能带来了极大的挑战(可能又会干翻一批玩家),也是一个隐含的却又非常硬核的竞争壁垒。

对Fortinet夸得有点多了,纯产品分析,利益不相关。

新兴安全厂商以Palo Alto Networks(PAN)为代表,PAN的手笔比较大,直接收了一家SD-WAN公司CloudGenix。

4.2 网络商

网络商可以进一步分为SD-WAN网络厂商和CDN网络厂商两类。实际上,这两类玩家在SASE之前,已经开始有些“交叠”了。

SD-WAN网络厂商以CATO Networks为代表,CATO号称是全球第一家SASE供应商。CATO在创立之初,就选择了网络与安全并重。CATO的产品体系分成了Network as a Service (Edge SD-WAN)和Security as a Service两大类,产品架构如下。

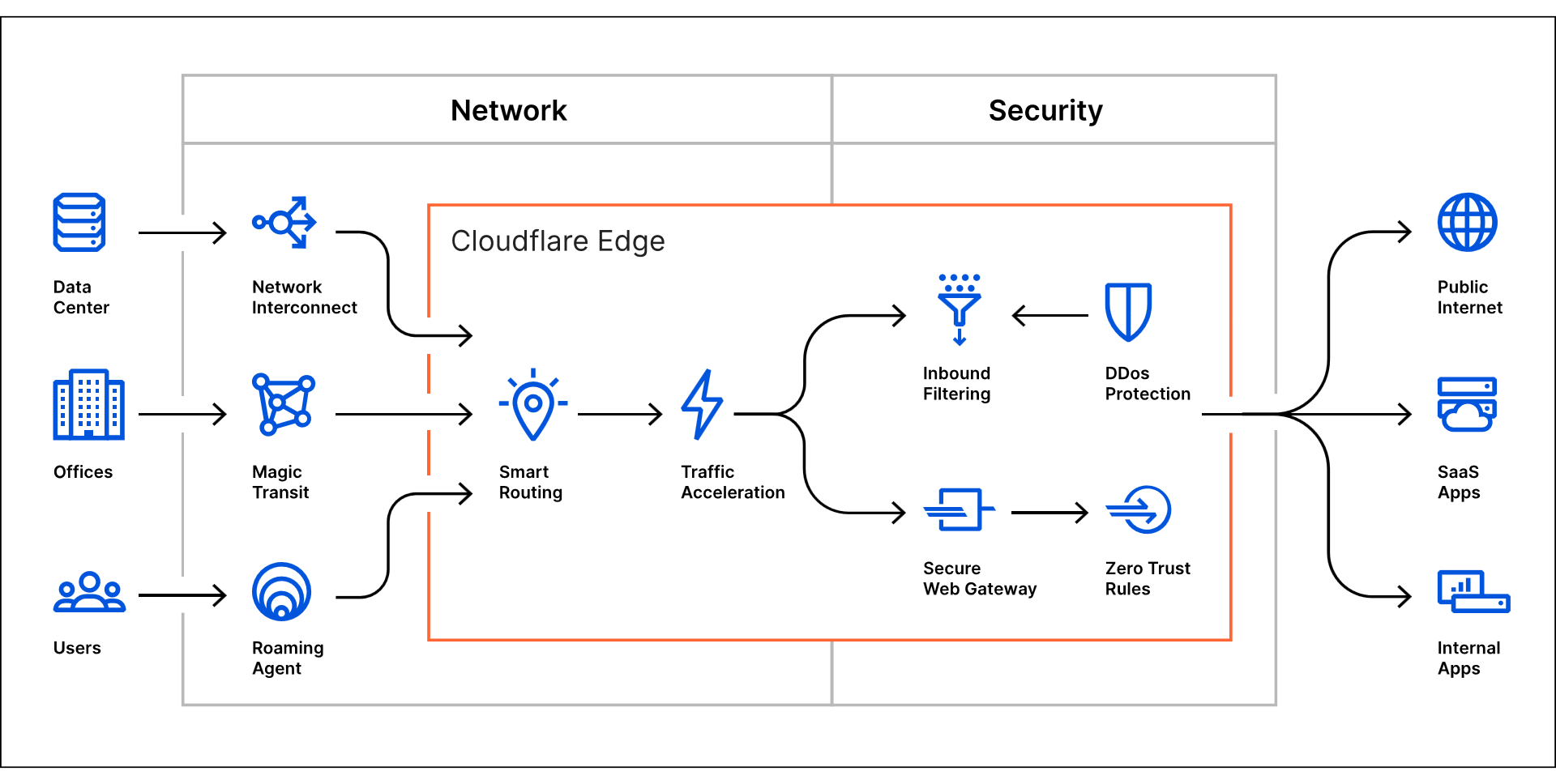

CDN网络厂商本想以Akamai为代表的,不过Cloudflare起的产品名可能更能让人理解:Cloudflare One,产品架构如下。

4.3 云厂商

Gartner说云厂商的SASE产品暂时没有竞争力,反应了一下,好像也是,当前云厂商提供的功能还是偏向于点状产品。不过如果换个角度,云厂商在资源及应用方面有着很大的优势,SASE也是一个面向未来的一个重要局点,目测是不会放过这个趋势的。

5 未来展望

在展望未来之前,再来回看一下为什么SASE会火?抽象总结一下,就是:SASE可以很好地应对被云计算和移动计算撕碎的传统网络安全框架。企业的数据中心在事实上已经不再是“数据的中心”了,已经边缘化成了用户需要访问的众多服务中的一个;边缘化的趋势远未结束,预计到2022年,超过50%的企业数据将在数据中心或云外生成和处理,这也预示着SASE是一个值得去奋力一搏的领域,物联网、边缘计算都需要SASE。可能的契合点在哪?也已经比较明显了,安全、性能、甚至是统一架构或者说融合架构。

那么本节的主题,在逻辑上就可以归结为:物联网和边缘计算会怎样继续撕碎传统的网络安全架构。“Talk is cheap. Show me the code.”,泛谈的内容不用付钱可以找到很多,这里以需要真金白银投入的产品布局来分析。

当前物联网产业结构已经基本形成,可以分为端、管、边、云、用五层。因为各大巨头的基因不同,比如互联网行业公司(云厂商为代表)、传统行业公司(GE、Siemens等为代表)、设备商(思科华为等为代表,华为也具备云属性)、运营商(各大运营商为代表),所以各自的进军路线也各不相同。如果要找对“边缘化”趋势最有说服力的论据,一定要去看一看那些最高高在上的云厂商(高高在上指的是产业层次结构而不是指态度),看看云厂商自己在怎样“积极下云”(指形式上的去中心化,本质上还是云服务)。

即使是像AWS、微软、阿里、谷歌、华为等云属性公司,因为禀赋和入局时间不同,所以去中心化的方式也各不相同,不过步子都是豪迈而坚定的。

第一层边缘化,不满足自己的中心节点。在原有的传统大型中心节点之外,把自己的CDN节点升级成为边缘计算节点。这类CDN节点要比中心节点边缘很多,当然数量也要大很多。最典型的独立产品形态像阿里云的ENS(Edge Node Service),相对隐蔽一些的产品形态像AWS的Lambda@Edge产品(藏在Amazon CloudFront)。

第二层边缘化,不满足自己拥有的节点。继续边缘化自己的区域节点,节奏上基本是以5G为契合点,和运营商去合作孵化多接入边缘计算(Multi-access Edge Computing,MEC)场景,比如AWS推的Wavelength Zone,微软推的Azure Edge Zone,都是在把云节点能力下沉到运营商机房;Google进来得相对较晚,和运营商的合作点有些不同,利用Google在k8s及AI方面的优势,推Anthos App Modernization Platform平台,和运营商的利益结合点应该是在包含业务和运营支撑的BOSS类平台。这类边缘化的潜在威力会有多大?给个数量上的直观感受:仅中国铁塔一家公司,在全国有近190万个站址及配套设施资源。不过阻力会与潜力并存,一方面的阻力应该会来自云厂商和运营商怎么去分享这些MEC机房,另一方面的阻力应该会来自这些机房需要达到哪种条件才能升格成MEC机房。

第三层边缘化,不再满足机房的形态束缚。通过各自擅长的平台软件,把云的“魔爪”伸向各类设备,借力设备类合作伙伴去遍布全球。因为从云到边,再往下还有端和管两层,所以这类设备的形态就比较有意思了,更是五花八门。典型的“边”类产品,比如像AWS IoT Greengrass产品及一整套硬件合作伙伴;典型的“端”类产品,比如像AWS的FreeRTOS和AWS IoT Device and Mobile SDKs。AWS显然不会止步于此,也一直在丰富对Greengrass类产品的支持,比如AWS IoT SiteWise,用于支撑工业物联网(IIoT)的现场计算场景(SiteWise的含义是让现场变得具有智慧),AWS IoT Things Graph,可用于支撑在Greengrass上的可视化开发。阿里云也有Greengrass类的对标边缘产品Link Edge,也有对标的端级产品AliOS Things和Link SDK,不过这里还是想采用华为云对应的边缘产品IEF(Intelligent Edge Fabric)来做具象化的说明(因为IEF的产品架构图画的最具象),下图中的EdgeNode就是可以随着车联网,安防监控,工业制造,智慧家居等各种物联网场景,跟随通用硬件散布全球。

互联网公司嫌传统行业公司太保守太慢要来“帮忙”做物联网,传统行业公司嫌互联网公司不懂行业应用要自己做行业物联网;互联网公司嫌电信行业标准化太慢,早早加码可控度更高的LoRa协议,要形成事实标准,电信行业嫌互联网公司容易搞得乱糟糟主推NB-IoT组网;传统设备商在延续自己的优势传统演进做5G,但5G在演进时大量采用了云原生技术,并且把数据面统一到UPF(User Plane Function)后又力推基于服务的架构(Service-Based Architecture,SBA),这导致一方面在通信架构演进里涉及到了边缘计算场景(MEC),另一方面云原生和SBA等可是互联网公司的强项,让有很强的技术实力的云厂商跃跃欲试;MEC的技术大部分在设备商和云厂商手里,但机房站址又在运营商和铁塔公司手里;整个基础设施演进的目的又是为了达成智能化,智能化的应用一方面离不开云公司的算力和基础设施,另一方面也离不开可以部署到近场的AI芯片。以前岁月静好,相对平行的行业,说不清到底是因为谁不讲武德,总之感觉要马上见面了。那个场面,想象了一下,对相关的从业者而言,不知道会是惊是喜。

最后,为了全文的完整性,还是得硬着头皮把逻辑说完。以上是从业务需求侧预判SASE的未来,再回到供给侧来看,SASE自身也是一个可以生长的框架,是Gartner描绘的更加宏大的网络安全架构演进的一部分。SASE是包含了ZTNA的一个低成本的可落地的演进方式。ZTNA是实现自适应安全架构(Adaptive Security Architecture,ASA)的第一步。ASA是Gartner在2014年提出的下一代安全体系框架,用于应对云计算与物联网快速发展所带来的新型安全形势,从预测、防御、检测、响应四个维度,强调安全防护是一个持续的、循环的、多角度、细粒度的动态过程。ASA的3.0阶段是持续自适应风险与信任评估(Continuous Adaptive Risk and Trust Assessment,CARTA)模型。CARTA是Gartner在2018年十大安全技术趋势中首次提出,在2019年再次被列入十大安全项目,也是Gartner主推的一种应对当前及未来安全趋势先进战略方法。CARTA战略是一个庞大的体系,包括了AI、机器学习、自动化、行为分析、威胁检测、安全防护、安全评估等主流技术,用于打造一个自适应自判断的安全防护平台。头疼没关系,说了这么多,无非就是想说,按Gartner的描述,SASE才刚刚开始,远未成熟,更远未结束,后续还会有一个更大的融合框架在开发演进。翻译成大白话:大郎,该起来吃药了。那郎中说了,这药只是第一期,后续还有第二第三期,大郎莫要放弃,坚持治疗。

参考资料:

The Future of Network Security Is in the Cloud, Gartner, 2020

Market Guide for Zero Trust Network Access, Gartner, 2020

CATO Networks,https://www.catonetworks.com/

Fortinet, https://www.fortinet.com/

Cloudflare, https://www.cloudflare.com/

图片来源:

图一:https://virtualizationreview.com/articles/2019/10/14/enterprise-networking-report.aspx

图二、三、四、五、六:The Future of Network Security Is in the Cloud

图七:Software-Defined Perimeter Architecture Guide

图八:Fortinet SASE产品白皮书

图九:CATO SASE产品白皮书

图十:https://support.huaweicloud.com/productdesc-ief/ief_productdesc_0001.html