如今的网络已经演变成一个复杂的系统,它看上去凌乱,不灵活像是拼凑而成的。人们还要不停地面对各种猝不及防地DDos攻击。负责设计,部署,保护和维护网络的网络管理员和安全专业人员也不堪重负,无法跟上网络凌乱的脚步。

“go to”的策略是实施虚拟专用网(VPN)、防火墙、访问控制列表(ACL)等,并应用IP路由机制,使网络中的设备保持连接,同时将黑客和不需要的访问者拒之门外。软件和安全行业通过加密与SSL/TLS,HTTPS,SSH,SLADP,DNSSEC,IPSec等通信协议来解决这个问题,但由于这些协议都是基于TCP/IP,并不能从根本上解决问题,网络仍遭受着攻击。

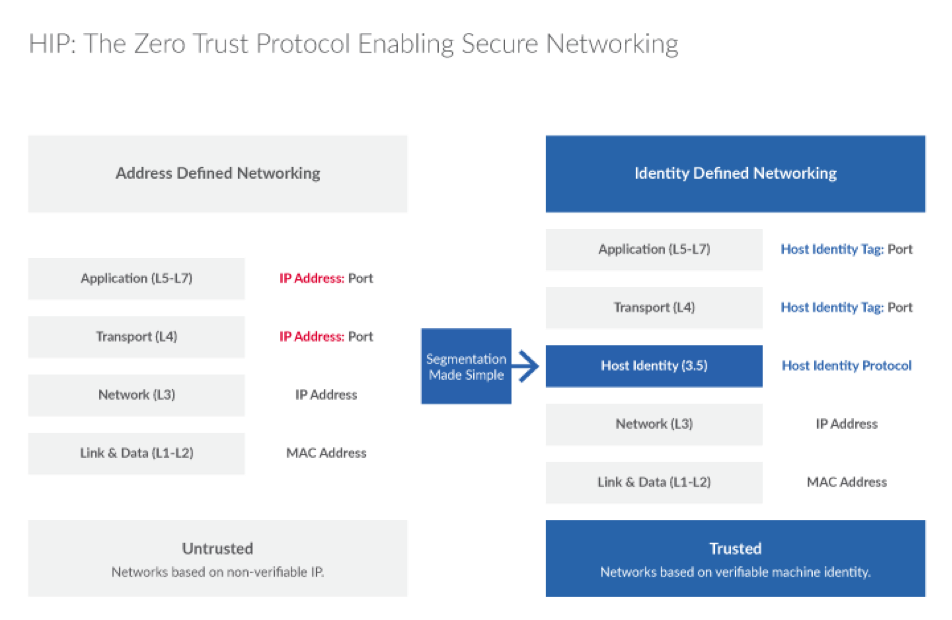

在传统的TCP/IP架构中,IP地址既是主机的地址也是主机身份,现阶段IP地址描述了一台主机在网络中的物理位置,这个地址信息用于从源端到目的端的路由,但同时IP地址又是网络中主机的标识。所以当网络中的主机发生移动时由于主机的物理位置发生了变化,网关必须给主机分配新的IP地址;但是如果主机使用新的IP地址,则主机标识也会发生变化。正是这样一个冲突使得移动网络中得安全问题一直没有得到彻底解决。互联网之父兼TCP/IP发明人Vint Cerf 在接受采访时表示,“如果我能把时间转回去,我会在可靠的身份验证和移动性方面做得更好,我们做的工作非常糟糕,而且现在正为此付出额外的努力。”TCP/IP是一个混杂的协议,其设计目的是使用不可验证的属性如IP地址、无类域间路由(CIDRs)、端口和虚拟局域网(VLANs)来与任何事物进行通信。基于IP的解决方案的体系架构并不能连接端点并对基于可验证的计算机标识、身份验证和授权实施访问控制。

由于IP地址仅应用于主机位置,因此IP地址的双重用途缺乏灵活性和安全性。这种有缺陷的体系结构迫使IT团队每天都在做着耗时和细致的任务,包括交换、路由、防火墙规则、VPN策略的逐盒配置、创建VLAN以及在交换机和上行链路之间映射VLAN等等。这就是一个无效且昂贵的过程。

主机标识协议(HIP):最终的“零信任”协议

为了解决TCP/IP的根本缺陷,企业正在转向主机身份协议(HIP)。2015年,IETF采用HIP作为网络安全协议标准。除了本质上安全之外,最重要的原则之一是HIP向后和向前兼容任何基于IP的网络,应用程序或资源。

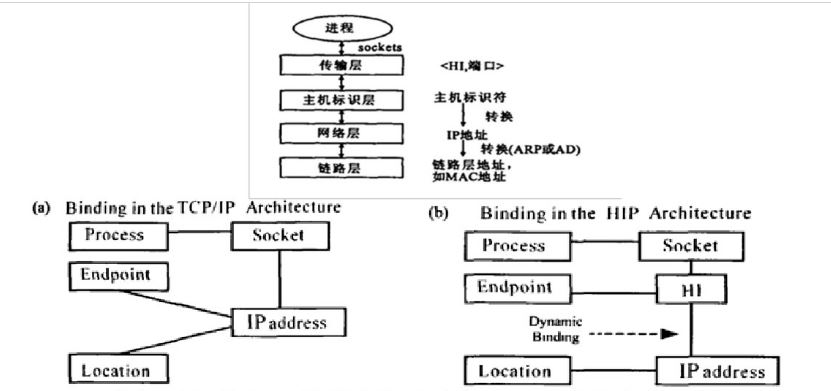

HIP提供可验证的,不可变的身份,是最终的零信任协议。与TCP/IP不同,HIP是“一夫一妻制”的,只允许可信任的HIP端点之间的连接。HIP 在 TCP会话建立之前对机器进行身份验证和授权。它在TCP/IP堆栈的传输层和网络层之间引入了一个层,用于将主机标识符映射到网络位置,从而将IP地址的两个冲突角色分开。(见图1)

协议体系结构

主机标识协议在传输层和网络层之间插入一个独立的新的协议层一主机标识层(HostIdentityLayer,HIL),主机标识层将原来紧密耦合的传输层和网络层分开,IP地址不再扮演主机名称的角色,它只负责数据包的路由转发,即仅用作定位符,主机名称由主标识符来表示。

传输层不再与网络层耦合,主机标识层在逻辑上位于网络层与传输层之间,传输层使用<HI,端口>作为传输层标识符而不是用<IP地址,端口>,由主机标识层完成数据包中的主机标识符和IP地址转换,网络层对于传输层是屏蔽的,网络层的任何变化不会影响传输层链路。在目前的Internet体系结构中,端点和用于路由的位置都绑定到IP地址,而在新的体系结构中,端点绑定到主机标识符上,位置绑定到IP地址上,这样,IP地址只用于路径选则。

主机标识符和IP地址之间动态绑定,动态绑定的结构使主机能够动态地改变它的IP地址而不至于导致正在进行的通信中断,在主机标识协议中,用端点来描述端到端的通信中的逻辑参与者,一般情况下,一个物理主机可以拥有多个逻辑端点,对每个端点必须分配独立的主机标识符。

HIP本质上是安全的和移动的

HIP将本机安全性和移动性带入网络,而无需更改现有基础架构。使用HIP,我们可以跨过路由到业务流程的概念,其中网络信任关系由设备级别的可验证身份定义,同时仍然使用传统IP寻址在Internet上进行定位。HIP默认是安全的,不容易受到DoS(拒绝服务)和MiTM(中间人)攻击等常见威胁的攻击。这种身份优先架构将我们从易受攻击和复杂的“地址定义”网络转变为“身份定义”网络。

HIP协议的主要构建块是用于在两个主机之间建立一对IPsec安全关联的HIP 4路基础交换。(见图3)。基础交换基于经典认证的Diffie-Hellman密钥交换。验证不需要证书,因为HIP是自我认证的。该协议可以与密钥交换协议(如IKE(Internet密钥交换))进行比较,但没有相同的开销或管理复杂性。

HIP协议只识别可证明的主机身份,为大规模白名单创建自动且可管理的流程。将其与传统IP网络和SDN进行比较,机器之间进行身份验证和授权的动作发生在建立数据通信之后。

图3.在建立TCP会话之前调用4路基础交换,并在相互认证和授权的HIP服务之间形成安全关联。基本交换由两个往返时间的四个消息组成,它们分发Diffie-Hellman密钥并对主机进行身份验证。

HIP:强大的三合一协议

HIP消除了安全网络的复杂性和限制。HIP允许同意主机安全地建立和维护共享IP层状态,从而实现IP地址的标识符和定位器角色的分离。位置和身份的分离消除了我们与传统和所谓的“下一代”IP网络所面临的许多限制,消除了冲突并使设备到设备的直接连接成为可能,无论设备位于何处。

零信任网络仅适用于零接触网络

保护和管理网络的最有效方法是从零信任和“白名单”上(将每个被授权连接到网络)的设备开始。现在,您只处理可信设备并排除所有潜在危险。但这种方法的问题在于它一般需要人工干预,会忽略策略的作用。计算世界依赖IP寻址来建立访问和认证的机制给“白名单”的建立也带来了困难。依赖IP地址进行身份识别的挑战在于,它可以被“ 欺骗 ”以模仿可信设备或隐藏访问网络的设备的真实身份。

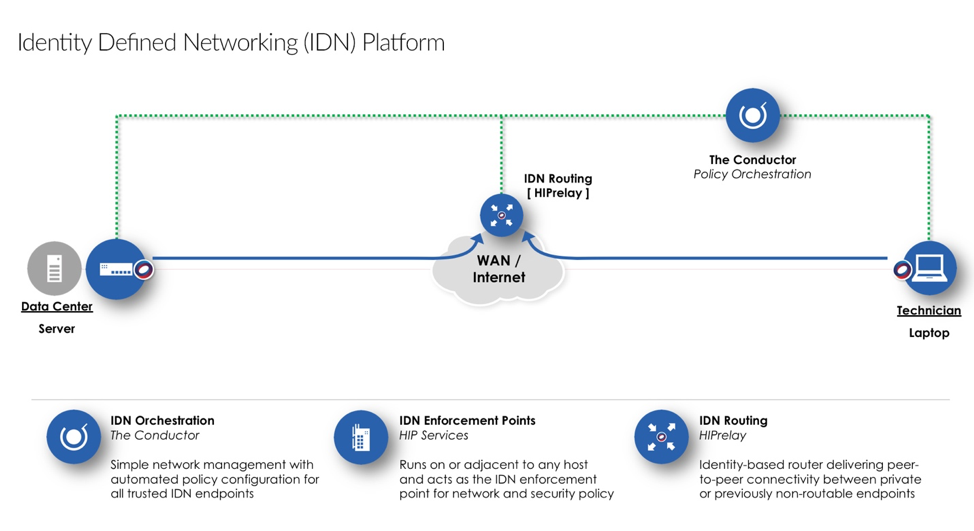

相反,Tempered Networks通过其身份定义网络(IDN)平台基于“可证明的”加密身份(CID)来信任HIP。为了实现在每个基于IP的设备上启用主机身份的愿景,需要一种新的管理范例。(参见图4)它需要可扩展性,基于策略的协调以及HIP服务与任何操作系统,管理程序,容器或硬件平台的兼容性,以实现HIP服务的愿景——创建“安全和移动网络”。

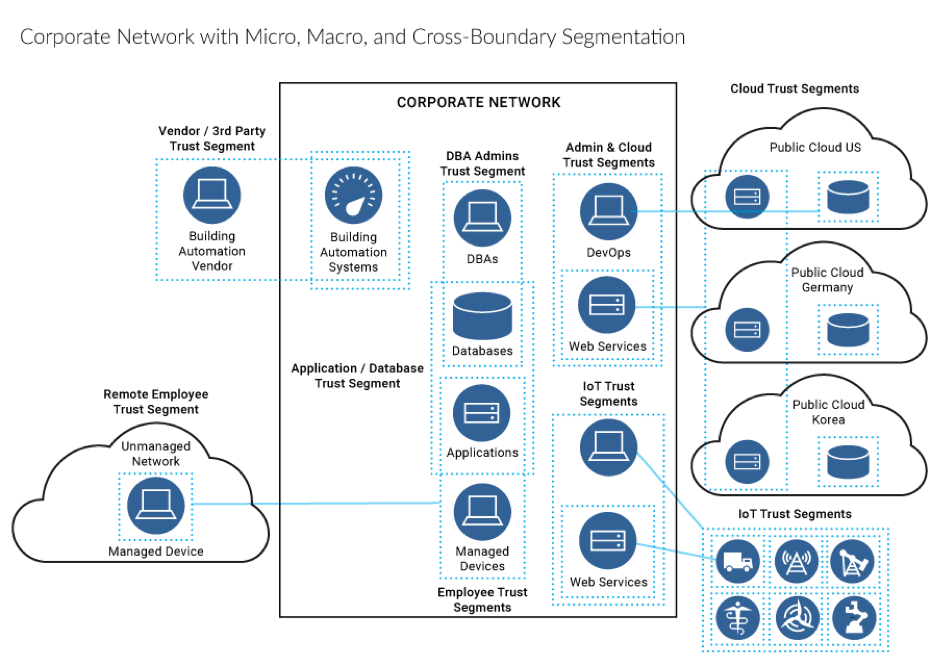

IDN架构包含一个完全加密的结构,通过简单的基于策略的编排引擎进行编排。基于身份的微分段和信任可以绑定到任何IDN执行点,其中只有白名单和可信设备可以加入结构。基于身份的路由使宏分段能够跨越子网和整个网络域。

使用IDN时,不会向Internet公开任何内容,因为路由和访问控制是由端点之间的可验证的计算机标识决定的,而不是短暂的IP地址。安全的点对点连接和跨局域网,广域网和互联网分割现在是可能的。与现有的传统网络和SDN技术不同,IDN并不将机器标识与底层网络的IP地址联系在一起。由于连接不再仅基于IP地址,因此网络的灵活性也大大增加,包括:

- 网络流量不受限制的流动性

- 免于IP冲突

- 无缝NAT和CGNAT遍历

使用IDN和HIP,最大的回报是通过使用IDN编排引擎自动编排策略。零接触网络可确保在IDN覆盖范围内自动验证和授权CID,而无需修改底层网络。

超越分段和软件定义的网络

鉴于破坏行为的增加,各组织显然越来越难以跟上安全要求。虽然网络分段一直是最佳的做法,但许多企业最初试图实施的可持续微观细分战略,由于复杂性和成本导致的安全性和合规性差距持续存在而失败了。

现在可以跨越任何IP资源,位置和链接介质实现统一的安全网络结构,几乎不需要修改网络和安全底层或应用程序。可以在加密的覆盖范围内自动或手动分割,迁移,故障转移或撤销设备。即使设备受到攻击,也可以通过阻止网络内的横向移动来隔离攻击者的范围。

通过统一网络和安全性来消除复杂性

无处不在的访问,旧的互联网通信模式已经不适合当今的网络世界。现在,移动设备遍地开花,黑客攻击午出不在。基于HIP的解决方案使SDN进入了一个新时代,打破了“智能”终端设备和“哑”网络管道的陈旧的互联网网络模式。

为什么这么说呢?答案很简单。从零信任开始,通过统一网络和安全性来消除复杂性,而不是将它们视为两个独立的计划。然后,通过基于可证明的CID的编排来自动化复杂,容易出错且耗时的工作。总之,这使组织能够在几分钟内构建精心安排的软件定义网络,这些网络具有固有的安全性,移动性和可扩展性。

原文链接:

https://sdn.ieee.org/newsletter/november-2018/zero-trust-networking-with-zero-touch-management