在过去的几十年里,企业虚拟专用网络 (VPN) 一直是远程办公的首选解决方案,它简单、价格合适且相对安全,但是这几年,关于企业 VPN是否已死的争论层出不穷。

分析公司 Gartner 甚至早在 2019 年就预言了VPN的消亡,Gartner预测(疫情前):“到 2023 年,60 % 的企业将逐步淘汰大部分VPN,转而使用 ZTNA(零信任网络访问)。”

在疫情出现之后,许多公司都开启了远程工作或混合工作模式,甚至这种情况将会常态化。这也让很多人开始好奇VPN和零信任之间到底应该如何选择。

VPN的消亡史

VPN技术诞生于1996年,1998年开始在国内出现。可以说,企业VPN在过去的25年为政企用户远程接入内部办公系统立下了汗马功劳,同时也造就了一批VPN厂商的崛起。特别是当下的疫情大流行期间,由于大量员工需要远程办公,使得VPN的使用空前高涨。

VPN是基于网络边界保护而开发的产品。多年前,安全人员通常将网络描述为“外壳坚硬,内部柔软”。这意味着企业主要专注于在网络周围筑墙,保护内部可信资源免受威胁者的侵害。这种方法需要强大的防火墙来阻止来自互联网的几乎所有流量,而需要访问内部系统的用户将连接到 VPN 并使用加密在互联网上建立一条安全隧道进入公司网络,在那里他们成为受信任内部的一部分并可以开展他们的业务。

但是时代变了。在当前时代,云计算的出现、移动的普及(智能手机等)和远程办公的兴起,三股力量共同作用使边界保护的方式逐渐过时。

想一想,一个企业今天应该在哪里划定边界?当然,企业办公大楼内的系统可以算作一个边界,那几乎从不在办公室的销售呢?包含一些敏感数据的基于云的企业资料呢?驻外工程师使用的智能手机又该怎么算?

VPN另一个主要缺陷是它们为用户提供了太多的访问权限。VPN对于每个用户和设备的权限设置过于宽泛,当远程用户连接到 VPN 时,他们往往会获得比他们实际需要的更多的访问权限。

是谁在“炒作”零信任

在每一个VPN“已死”背后,都会出现零信任的身影。

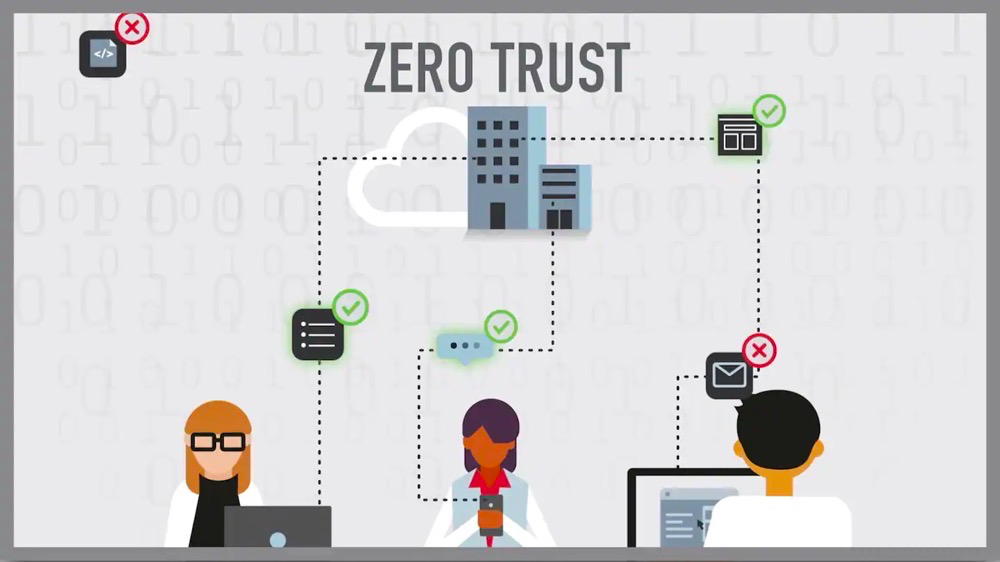

零信任模型是网络边界方法的替代方案。零信任模型不是根据设备的网络位置对设备进行全有或全无信任,而是假设没有任何东西仅基于其 IP 地址是可信的,并且每个操作都需要授权。零信任提高了我们创建高度精细的访问控制机制的能力,该机制根据角色和业务需求定制授予每个用户和设备的访问权限。

这不是一个新想法。事实上,任何研究过网络安全的人都知道最小权限原则,该原则规定用户应该只被授予执行工作所需的最小权限集。类似地,默认拒绝原则指出,所有未明确允许的行为都应被禁止。

虽然安全人员长期以来一直接受以上思想,但现实情况是,现有的企业访问控制系统几乎不可能实现这些。零信任将这些原则最终付诸行动。

当然,说起来容易做起来难。最小权限方法尚未得到广泛实施,因为如果没有强大的身份和访问管理解决方案,很难做到这一点。幸运的是,这一领域的技术正在不断进步,大多数组织已经从传统的IAM方法转变为促进细粒度权限管理的现代解决方案。使用这些工具,管理员仍然可以创建基于角色的访问策略,但要以精细的方式创建,这样可以使它们更安全,管理起来也不那么麻烦。

多因素身份验证对于实现零信任模型也至关重要,并结合其他验证步骤来确定授权的访问级别。无论用户类型(终端用户、特权用户、外包IT、合作伙伴或客户)或访问的资源如何,都需要应用零信任原则。除此之外,访问决策还需要具有适应性和动态性。

VPN 与 零信任的区别

VPN与零信任的区别主要体现的三个方面:

OSl层:IPsec VPN 在第 3 层(网络层)运行,而 ZTNA(以及扩展的 SSE 和 SASE)主要通过网关并使用 TLS 等 Web 协议在第 4 层到第 7 层运行。这意味着 ZTNA 能够提供更全面的保护,尤其是在保护特定应用程序和设备方面。但是第 3 层保护对于阻止更广泛的恶意软件以及为特定类别的用户划分网络非常有用。

本地硬件和软件:大多数企业 VPN 需要本地服务器,用户通过终端设备上的客户端软件连接到这些服务器。这意味着服务器可能会发生单点故障,而进出云资源的流量必须经过服务器所在的企业数据中心,会增加延迟。ZNTA 占用空间更小,通常使用基于云的资源实现,并且可以在没有特定终端软件代理的情况下运行。另一方面,VPN使用代理时会增加终端CPU负载。

细粒度控制:大多数 VPN 旨在通过提供一个受保护的隧道来保护整个网络的安全,远程设备可以通过该隧道访问网络。这在理论上听起来不错,但在实践中却很糟糕,因为获得访问权限的单个受感染点可能会成为对整个网络进行恶意软件攻击的起点。通过限制网络访问和应用程序访问,ZTNA 可以更加精确,允许特定用户在特定时间访问特定设备上的特定应用程序。当处理没有任何客户端软件来保护它们的非托管、BYOD类型的设备或物联网设备时,这种自适应和更灵活的安全性是一大优势。ZTNA 还可以用作统一各种安全管理工具的一种方式。例如,Palo Alto Networks 的 Prisma Access 使用 ZTNA 将其防火墙、云访问安全代理和 SD-WAN 工具结合起来。

尽管存在这些差异,但在某些情况下 VPN 和 ZTNA 可以共存。例如,当连接远程办公室或用户需要连接到本地文件服务器时,可以使用VPN。VPN和ZTNA可以相互补充,提供更全面的安全,尤其是在大量工作人员仍在偏远地区的情况下。

打不死的VPN

近些年,VPN协议环境已经有了很大的改善。IPsec已经在很大程度上被Internet Key Exchange (IKEv2)版本所取代,IKEv2是一种受Windows、macOS和iOS支持的隧道协议。它还包括网络地址横向(NAT),为移动设备提供更快的隧道重连,使用AES和河豚加密技术,以及基于证书的身份验证,以防止中间人攻击。IKEv2也得到了许多企业VPN的支持,例如Cisco的SSL AnyConnect和Juniper的VPN产品。

下面介绍两种开源 VPN 协议 Wireguard 和 OpenVPN。

WireGuard

WireGuard 是一个易于配置、快速且安全的开源 VPN,它利用了最新的加密技术。目的是提供一种更快、更简单、更精简的通用 VPN。WireGuard是一个开源项目,与 IKEv2 一样,它是为快速重新连接而设计的,从而提高了可靠性。

WireGuard 最初是为 Linux 开发的,但现在可用于 Windows、macOS、BSD、iOS 和 Android。WireGuard 的支持者声称,由于其精简的架构,它可以胜过其他 VPN 协议。WireGuard 的最大优点之一就是易于部署,配置和部署 WireGuard 就像配置和使用 SSH 一样容易。

WireGuard 的另一个好处是它有一个仅 4000 行代码的精简代码库,支持所有最新的加密技术,例如 Noise 协议框架、Curve25519、ChaCha20、Poly1305、BLAKE2、SipHash24、HKDF 和安全受信任结构。

OpenVPN

OpenVPN 项目已被大量消费级 VPN 提供商采用,它支持 Windows、MacOS、iOS、Android 和 Linux 客户端。OpenVPN Cloud 消除了对现场 VPN 服务器的需求,用户可以将其作为托管服务连接到它。除了VPN,该项目还提供CyberShield服务,这是一项加密 DNS 流量的服务,有助于防止DoS和中间人攻击。

OpenVPN可以同时运行在TCP和UDP端口上,增加了灵活性。一个问题是 ,OpenVPN 的大多数本地服务器都位于北半球,因此从其他位置连接的用户会遇到更长的延迟。

总 结

所谓鸡蛋不要放在同一个篮子里,安全亦是如此。

企业有各种各样的远程访问需求,这些需求涉及广泛的应用程序、带宽需求和最终用户设备。除了VPN和零信任之外,SASE和 SSE 的加入也可以进一步保护这些资源。

所有远程用户都通过位于数据中心的网关服务器机架进行连接的日子已经一去不复返了,但新的 VPN 协议也可以补充零信任世界。就目前而言,想要将VPN“踢出”你的企业网络还需要三思而后行。

参考:

https://virtualizationreview.com/articles/2022/01/05/vpn-demise.aspx

https://biztechmagazine.com/article/2020/07/vpn-obsolete-heres-what-do-instead

https://www.networkworld.com/article/3662111/vpns-can-complement-sase.html