据Cybersecurity Insider机构最新发布的“2018年企业网络内部威胁报告”,90%的企业认为自己容易受到内部攻击,53%的企业确认在2018年曾受到过5次以内的内部攻击,而27%的企业甚至更加频繁地受到内部攻击。而企业网络内部容易受到攻击的主要原因包括,拥有过度访问权的用户太多(37%),访问敏感数据的设备数量过多(36%),以及网络和IT连接越来越复杂(35%)。然而,随着企业数字化转型和对众多重要业务线管理需求的驱动,云的引入,软件定义广域网技术的应用,无法避免地给网络带来了更多的风险。

1.云边界问题使企业饱受困扰

云边界,即网络、云和安全系统的交叉点。企业分支机构通常需要大量对云应用或者云服务上的资源进行访问,如果所有流量都要发送到企业数据中心进行安全检查、分析和过滤,则需要使用大量的MPLS带宽,不仅价格昂贵,而且会增加数据中心安全架构的规模和复杂性,致使传输效率低下,安全成本增加。但是,如果不通过数据中心的安全设备,组织要面临员工访问恶意站点,恶意回传流量所带来的数据泄漏、恶意软件感染等安全隐患。

2.分支机构的网络接入管控

企业为了提升客户体验往往会倾向于向客户开放其分支机构WiFi,以便访客访问企业公开的业务、数据和服务。同时,由于企业组织架构在地域分布上的的复杂性,分支机构的员工及其设备在访问企业内部资源时也需要进行身份认证,并通过不同的网络分段策略划分权限。这种试图以多种形式通过分支结构接入企业广域网内部的行为,将会导致企业面临不可预估的风险。

分支机构网络的复杂性以及对于云端应用的青睐,让传统企业广域网的攻击面不断放大,SD-WAN作为新一代广域网技术,其安全性也备受关注,SD-WAN的安全连接可以帮助抵御网络安全攻击,企业还可以使用SD-WAN配置安全策略,针对特定于云的流量对流量进行加密和分段。SD-WAN的安全性又可以分为两个方面:

数据平面安全

在考虑SD-WAN安全性时,首先会想到就是数据面。数据平面承载用户流量,需要对其进行加密。加密方法可以包括安全套接字层、传输层安全、IPsec VPN隧道和基于量子的加密通讯等等。供应商往往会提供不同的加密和密钥交换方法。密钥轮换时间间隔越短意味着越安全,因为它们减少了黑客可以使用密钥的时间。

控制平面安全

控制平面的安全经常会被忽略。这是网络控制元素(位于组成SD-WAN的路由器和交换设备中)之间的消息传递路径。针对这些流量进行加密同样重要,这样攻击者就无法拦截、入侵或损害您的SD-WAN的管理和配置功能。大多数(但不是全部)供应商会对控制平面进行加密。

目前市场上的大部分SD-WAN解决方案供应商,几乎全部都仅支持IPSec VPN和基本的状态性安全,而这完全不足以在不断进化发展的网络攻击面前保护好企业。因此,企业不得不在部署SD-WAN后再添加额外的安全保护。SD-WAN支持端到端加密以及按应用或组织层级进行划分,可提供嵌入式安全机制。但相当一部分SD-WAN供应商并不提供全面的企业级安全解决方案。企业可以选择(1)整合至SD-WAN解决方案当中的高级安全方案(2)第三方SaaS方案(3)由现有或新供应商提供一套基于设备的内部方案来加强SD-WAN的安全性。

整合至SD-WAN解决方案当中的高级安全方案

优势: 分支机构的集成安全方案能够将SD-WAN引入分支机构的下一连接发展阶段,还可实现多种交付方式。这类方案能够实现简化管理、内部流量保护以及智能流量管理与转向。借此企业将能够获得更为有力的安全保护,且不再需要处理额外的堆栈或设备。SD-WAN与内置安全机制还能为全部关联事件提供单一管理窗格,例如用户、应用程序、设备、位置与网络等等。

劣势: 安全性水平可能不像传统的“纵深防御”方案那么“深”,通常需要依靠多家供应商以覆盖安全基础设施中的各个层面,而不能简单的“一刀切”。

第三方软件即服务(SaaS)方案

优势: 第三方SaaS解决方案能够有效减少管理层面的麻烦,其消费模式的特点在于轻量化,甚至完全无需任何现场部署,实施及管理方面较为敏捷、易用。SaaS安全方案可以插入新的检查机制以实现数据保护,从而防止潜在隐匿及意外攻击所导致的高昂代价。

劣势:其多数服务只能识别基于HTTP的流量,这意味着企业无法确定如何对其它流量进行处理。此外,这些服务也可能缺少对通过备用协议传入的威胁向量的检测能力。而且从管理的角度来看,SaaS解决方案将管理界面与接触点割裂开来,并会给管理员带来额外的操作步骤,这意味着操作将进一步复杂化、所需投入的时间也相应增加。

由现有或新供应商提供一套基于设备的内部方案来加强SD-WAN的安全性

优势: 不少企业依靠通过认证的现有供应商实现基于设备的内部保护方案。这种方法的优势在于企业对相关产品非常熟悉:这些解决方案长期驻留在内部环境下,安全管理员能够亲自打理并熟悉这些产品。由于这些产品的使用寿命较长,内部保护方案能够长时间存在于分支机构的基础设施当中,具备一定程度的有效性。

劣势: 从采购及运营的角度来看,专用设备类方案很可能带来高昂的成本。因为复杂,需要耗费大量人力去实现,同时要求投入更多资源以管理其在企业整体环境下的运作。而各分支机构中的多台数据密集型设备会进一步增加这类问题的处理难度。这样的复杂性有可能引发潜在的整合及/或互操作性问题,进而对生产力发展产生严重阻碍。另外,相当一部分设备之间并不存在单一事件关联点,这将导致部分威胁及其它异常活动可能通过设备间的“缝隙”溜入企业内部。

SD-WAN安全产品

目前几乎所有SD-WAN厂商都把基本防火墙功能作为产品衡量标准,使用数据包识别来管控流量,例如,通过识别流量源头或去向来服务判断是否是可信任或是基于云的服务。此外,SD-WAN厂商提供的产品还包括内容过滤、端点识别和管理以及策略执行等功能,他们的产品可以分为以下四种类型。

具有基本防火墙功能的SD-WAN设备

许多SD-WAN厂商都在其SD-WAN设备中提供了基本的防火墙功能。这些防火墙大致相当于在分支机构路由器中看到的状态防火墙。功能包括基于策略的过滤和基于端口或IP地址的阻塞应用程序。关于具有基本防火墙功能的SD-WAN的产品,这里列出Cisco(Viptela),Silver Peak,Velocloud。

2018年8月Cisco(Viptela)宣布已经能够将Viptela SD-WAN软件集成到IOS XE中。思科正试图通过将防火墙,入侵防御和URL过滤集成到Viptela来加强其SD-WAN安全性。安全可扩展网络(SEN)是Viptela的SD-WAN解决方案,它包含五个关键的架构元素实现传输独立性、自动保护任何路由的端点、提供端到端网络分段、使用集中控制器实施策略、启用网络服务广告,SEN可提供安全的端到端网络虚拟化,并被企业用于构建大规模网络,并完全集成了路由,安全性,集中策略和编排。

Silver Peak的Unity EdgeConnect推出了分段和安全服务链SD-WAN解决方案。这些新功能使分布式企业能够将用户、应用程序和WAN服务集中划分为安全区域,并根据预定义的安全策略、法规要求和业务意图,自动化跨LAN和WAN的应用程序流量控制。对于拥有多厂商安全架构的企业,EdgeConnect现在可以提供无缝拖放服务链接到下一代安全基础架构和服务。

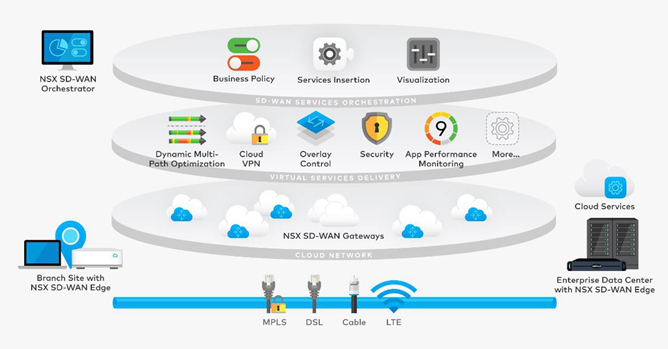

VeloCloud的VMware NSX SD-WAN具有独特灵活的架构,通过数据中心保护云目标流量,可用于托管安全设施、VPN终端,也可以用于插入其他服务,包括防火墙和云端 - 基于安全性(例如Zscaler)。NSX SD-WAN Edge支持的VNF功能还允许在分支中插入安全服务。

具有高级防火墙的SD-WAN设备

基本状态防火墙可能足以作为第1阶段连接,用于连接到特定的SaaS IP,但不适用于更广泛的Internet访问。为此,一些厂商在其SD-WAN设备中添加了NGFW功能。

Open Systems在SD-WAN术语创建之前就开始提供与SD-WAN相关的服务,他们的解决方案提供安全即服务,他们的全托管服务在其边缘设备上提供了完整的安全栈和云管理。Open Systems声称将其第三方服务重新打包,作为托管安全SD-WAN设备的一部分。它的任务是控制网络安全服务,包括分布式企业级防火墙; CASB、端点检测和响应、网络安全监控; 分布式网络入侵防御和WiFi安全。

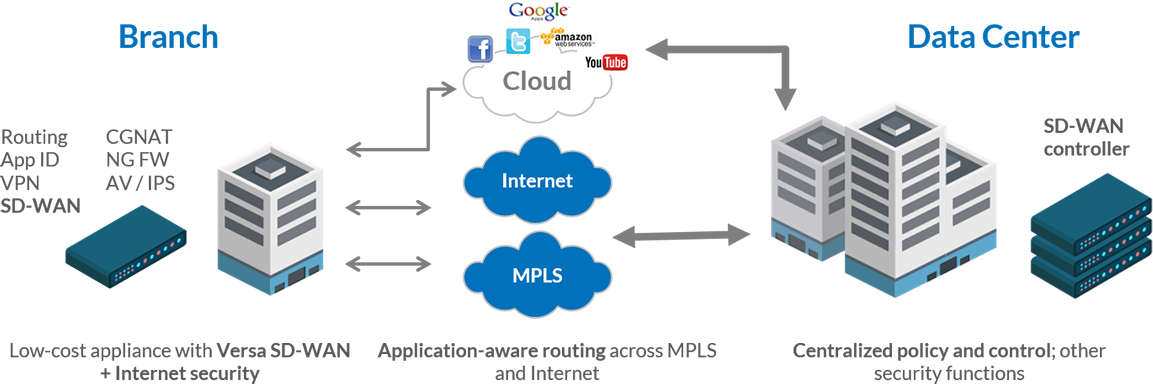

Versa Networks的SD-WAN增强了对分支机构的保护,其SD-WAN安全解决方案提供了基于软件的安全功能,包括状态和下一代防火墙、恶意软件防护、URL和内容过滤、IPS和防病毒、DDoS和VPN/下一代VPN。Versa Networks声称其SD-Branch解决方案提供了一套完整的集成网络(路由、SD-WAN、以太网、Wi-Fi)和安全(NG防火墙、安全Web网关、AV、IPS)功能。虚拟客户端设备(vCPE)也可以运行第三方VNF。

具有SD-WAN功能的防火墙设备

一些安全厂商已经宣布为其防火墙设备提供SD-WAN功能。根据Gartner的报告,这些厂商包括Barracuda,Fortinet和Cisco Meraki。

Barracuda CloudGen防火墙为每个分支机构提供可扩展的集中管理,本地安全实施以及高级上行链路智能和QoS的独特组合。这样可以通过直接的VPN隧道实现直接的互联网突破,从而实现每个分支机构的云部署和应用程序。Barracuda CloudGen防火墙包含WAN压缩和重复数据删除、故障转移和链接平衡、动态带宽和延迟检测、跨VPN隧道的多个传输的自适应会话平衡、自适应带宽预留等功能。

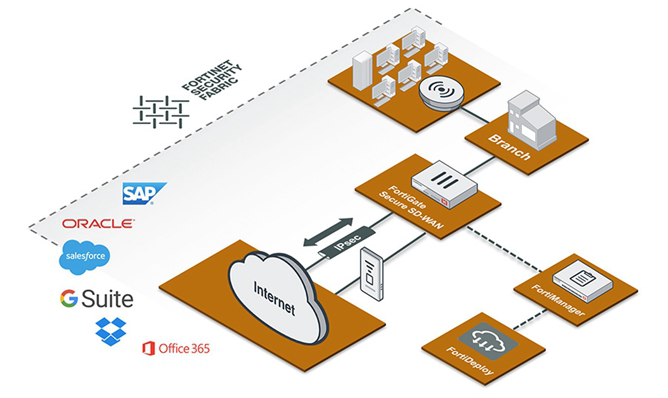

Fortinet是一家提供原生SD-WAN和集成高级威胁防护的NGFW厂商。Fortinet SD-WAN内置高级SD-WAN功能,并集成在FortiGate下一代防火墙中,通过使用URL过滤、IPS、防病毒和沙盒检测恶意软件攻击,使分支机构能够检测恶意软件的SSL流量。FortiGate SD-WAN采用单一的应用感知解决方案取代了单独的WAN路由器、WAN优化和安全设备,提供自动WAN路径控制和多宽带支持。它可以提高应用程序性能,降低WAN运营成本并最大限度地降低管理复杂性。

Cisco Meraki MX是一款企业安全和SD-WAN设备,专为需要远程管理的分布式部署而设计,该设备配备了SD-WAN功能,使管理员能够最大限度地提高网络弹性和带宽效率。该设备提供了内容过滤和威胁防护、防火墙和流量整形、NAT和端口转发、使用站点到站点VPN在Cisco Meraki设备和其他非Meraki端点之间创建安全加密隧道、组策略和黑名单等安全功能。

使用支持SD-WAN的防火墙设备,安全性远远优于SD-WAN设备中包含的基本防火墙。但是,组织仍受限于设备的限制。更重要的是,虽然许多这些设备在纸面上显得很好,但它们缺乏经验丰富的SD-WAN产品的成熟度。

SD-WAN安全即服务

此外,一些供应商正在通过转移SD-WAN和某些安全功能,来减少设备数量。Cato Networks是此方法的最佳示例,提供完全集成的安全性和SD-WAN服务。Cato Cloud将网络与安全性融合在一起,通过基于策略的路由、SLA支持的全球骨干网、企业级网络安全以及云和移动支持扩展了WAN。Cato旨在将所有企业资源连接到WAN,包括物理位置,云资源以及固定和移动用户。借助Cato,网络和安全功能可在任何地方和所有资源中使用,而无需引入点解决方案。

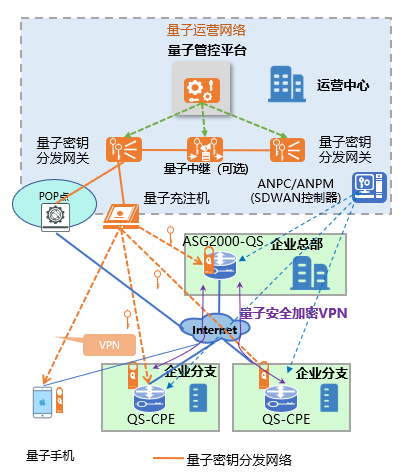

华智达 SD-WAN 平台采用自主知识版权的 ANP 自治网络操作系统,重新设计了 SD-WAN 的控制核心,采用层次化设计方案、基于多租户的底层架构、执行端到端安全设计理念,该系统可平滑按需求进行扩容,支持百万级别的海量用户接入,是真正基于用户自服务的 SD-WAN 运营平台。华智达首创的基于量子加密通讯的 SD-WAN,与量子加密通信结合,实现高安全等级的量子通信 SD-WAN 解决方案。

奇安信安全SD-WAN 解决方案以网络即服务(NaaS)和安全即服务(SaaS)的方式,为多分支机构、数据中心互联、混合云等场景的用户提供广域安全组网方案。安全SD-WAN不仅解决网络运维成本高、广域组网复杂等网络问题,同时针对广域网及内网数据日益严重的安全风险,提供“端-网-云”一体的内生安全防护能力。通过灵活便捷、按需定制的网络连接,弹性部署的安全能力,数据驱动的网络及安全策略决策支持,让网络更安全,让安全更智能。

其他服务是安全SD-WAN作为服务方法的一部分。例如,Aryaka通过其SD-WAN服务提供基本的防火墙功能,但无法提供L4到L7控制,如NGFW、IPS、URL过滤和防病毒。Bigleaf Networks也是如此。Aryaka与Radware合作,通过基于行为的专利检测提供DDoS保护。在网络边缘提供边界安全解决方案,并将其内置于SD-WAN设备[ANAP]中。Aryaka的SD-WAN安全平台PASSPORT提供多层次、纵深防御的安全性,Aryaka提供虚拟状态防火墙作为其SD-WAN的一部分,以及简化的插入模型,以防止公共互联网上常见的数据包丢失和延迟。

为了让大家深入了解SD-WAN,SDNLAB已经举办了多场SD-WAN研讨盛会和培训活动,引起了业界的关注和认同。2019年11月15-16日将举办2019 中国SD-WAN Summit。

更多内容请访问:https://www.sdnlab.com/2019-sdwansummit/

还有11月15日的SD-WAN深度技术培训,扫码关注:

更多峰会内容请关注SDNLAB.com