据爱尔兰安全公司AdaptiveMobile Security的一份报告显示,由于缺乏传输层与应用层之间的映射关系,因此结合了传统技术的5G网络可能更容易受到威胁。

网络切片对于实现5G的许多功能至关重要。网络切片(Network Slicing)是指在同一网络基础设施上,将运营商的物理网络划分为多个逻辑独立的虚拟网络,每个虚拟网络具备不同的功能特点,可以灵活的应对不同的需求和服务,这些虚拟网络相互隔离,其中一个发生故障不会影响到其它虚拟网络。

研究人员发现5G网络切片可能会给不法分子留下漏洞,一旦被利用,该切片上的攻击者就能够访问另一切片上的数据,甚至在某些情况下可以访问5G供应商的核心网。

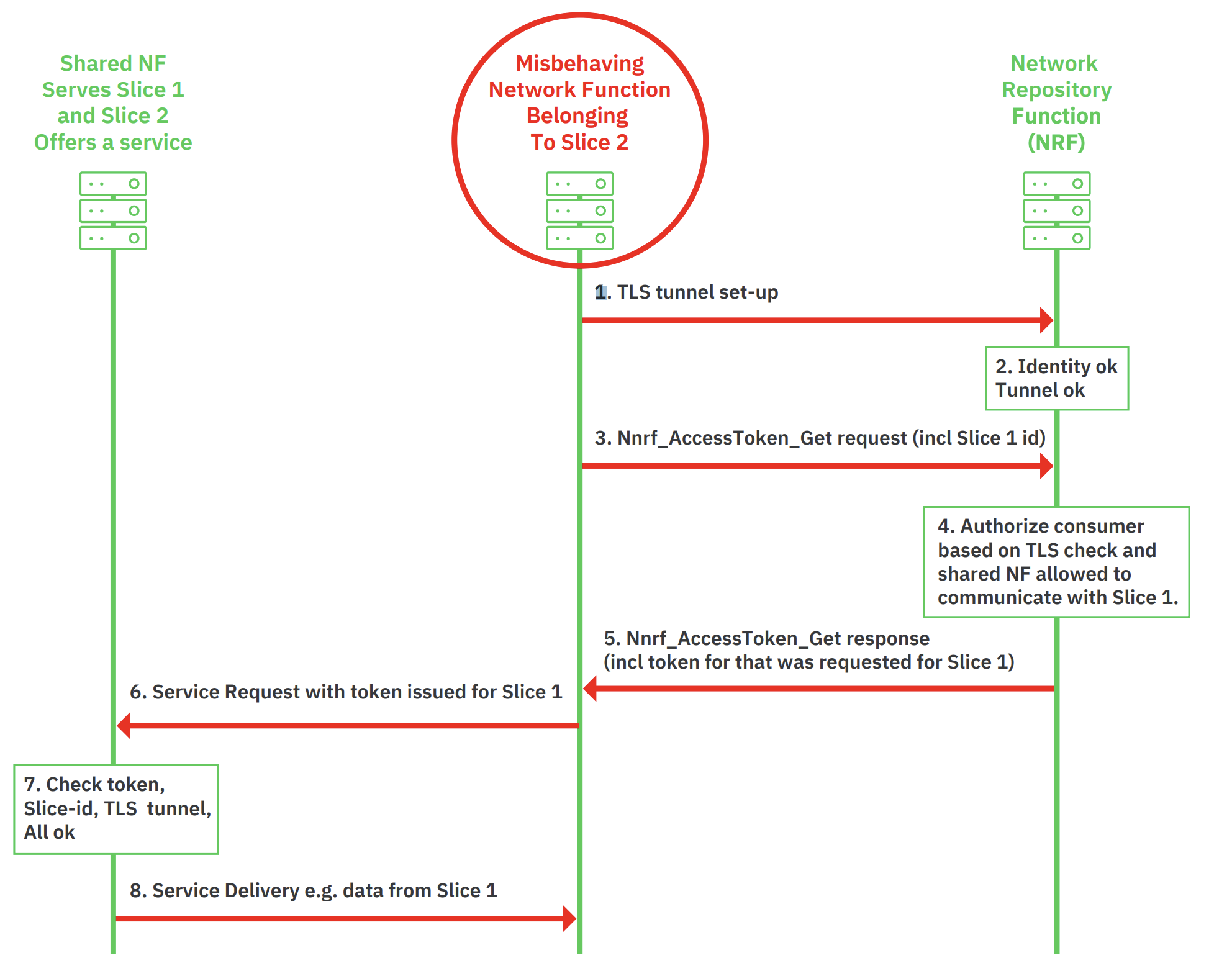

AdaptiveMobile将其描述为切片上的流氓网络功能(rogue network function)。通过建立到供应商网络存储库功能(NRF)的TLS连接(NRF是供应商网络中所有5G网络功能的中央存储),流氓功能请求访问同一网络上的另一个切片,NRF检查是否允许该切片访问。由于这两个切片共享相同的网络功能,所以就NRF而言,这是一个有效的请求,并且可以为目标片生成一个令牌。然而这可能会导致恶意切片访问其他切片上的大量信息,包括个人数据。

根据AdaptiveMobile的说法,这是真实可能会发生的,因为当前的网络切片功能规范不要求在同一网络上的不同切片之间进行“层匹配(layer matching)”。因此,当面对这种恶意请求时,NRF只会看到一个通过身份验证的伙伴正在请求一个有效的服务请求,而不检查发出这个请求的是否是正确的切片。

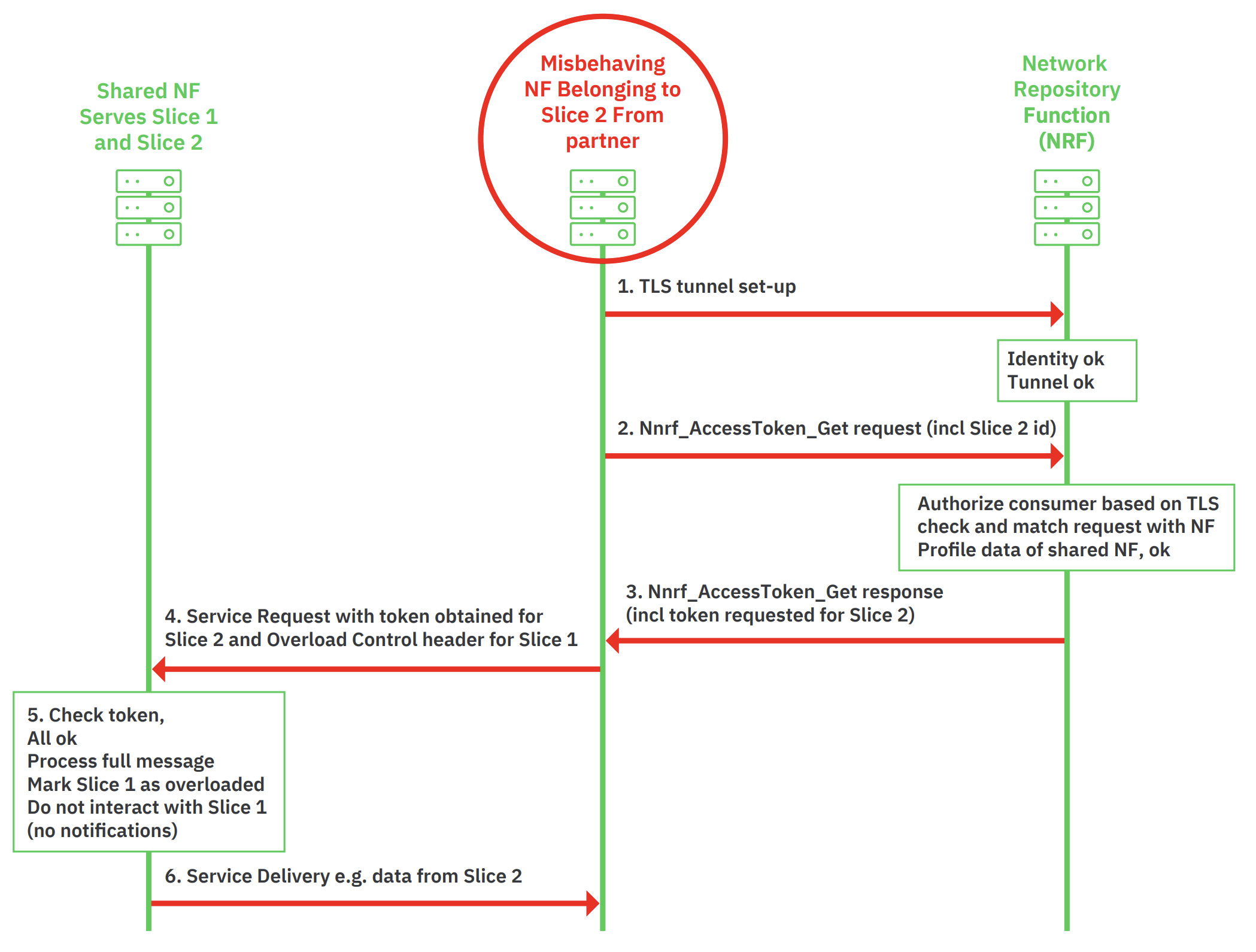

另一个潜在的漏洞是可能允许流氓切片对另一个切片执行DoS攻击,通过操纵基于HTTP的服务请求到NRF,欺骗它让其认为目标切片已经超载,不应与之联系。此外,同一网络上不同用户和片之间缺乏进一步的身份检查,可能会允许恶意用户访问其他数据,包括有关其他客户的关键信息。

根据AdaptiveMobile的说法,想要解决以上问题并不简单,因为一般的TLS和IP层防火墙不具备区分哪一层正在与哪一层通信的能力。唯一的选择是对不同层之间以及层与NRF之间的通信进行附加验证,以确保这些潜在的攻击不会起作用。