作者简介:隙中驹,关注SDN/NFV等ICT融合技术及网络安全

近年来,在越来越强调数据安全的同时,各种账户管理不当导致的安全事件依然层出不穷,从2017年的优酷上亿账号泄露事件,到今年的Facebook被曝明文存储近6亿密码且大量员工可随意访问。诚然存在内部员工泄露或社工手段窃取账号的情况,但各类安全事件发生的首要原因依然要归结到企业自身的账户管理问题。关于账户管理的安全性问题,当前国内外的相关标准有怎样的安全要求呢?本文尝试从国内的等保2.0和美国的NIST800-53摘取相关安全要求进行比对分析。

等保2.0部分

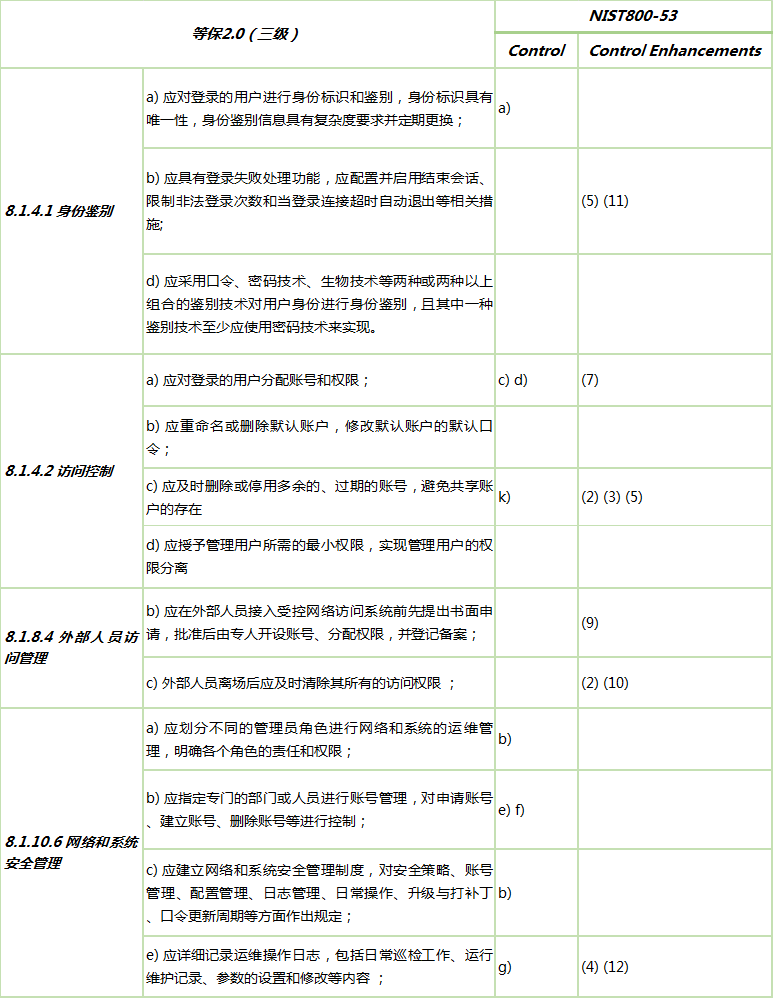

今年5月发布的《GBT22239-2019信息安全技术网络安全等级保护基本要求》及相关标准(简称等保2.0),对账户管理并未定义专门要求项,而是分别体现在技术要求和管理要求下的几个不同的要求项内,如下表:

NIST800-53部分

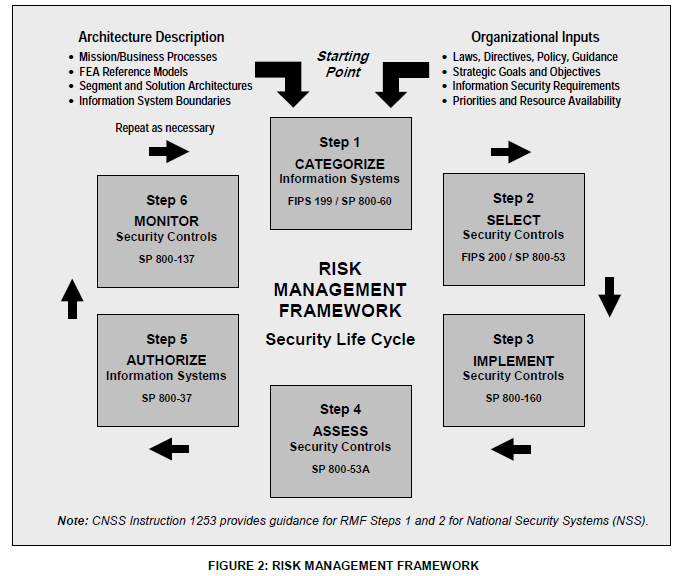

先对NIST800-53做简单介绍,NIST800-53是美国国家标准技术研究所制定的SP(Special Publication)文档,定义了美国的安全控制标准,可看作NIST800-37定义的风险管理框架(RMF)的一个实现标准。

RMF解决了与信息系统的设计、开发、实现、操作和处理以及这些系统运行的环境有关的组织的安全问题。NIST800-53可归属到RMF的第2步,安全控制选择过程中。

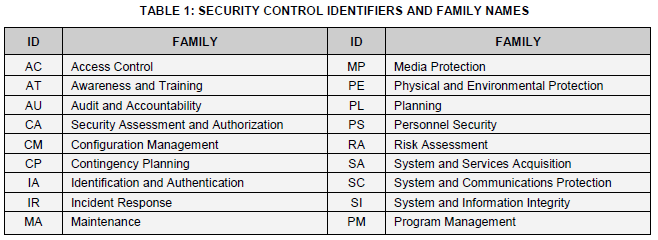

NIST800-53定义了18大类安全控制,每大类下划分小类,每小类安全控制结构包括多个组成部分的描述:(1)控制部分;(2)补充指导部分;(3)加强控制部分;(4)参考部分;(5)优先级和基线分配部分。

在AC类中,定义了AC-2 ACCOUNT MANAGEMENT,即专门针对账户管理的控制要求。主要内容描述如下:

Control(控制部分):

a) 标识和选择下列类型的信息系统帐户以支持组织任务/业务职能:[任务:组织定义的信息系统帐户类型]

b)为信息系统账户分配管理员

c)为组和角色成员建立条件

d)为每个帐户指定信息系统的授权用户、组成员和角色成员以及访问授权(即特权)和其他属性(视需要而定)

e)需要【任务:组织定义的人员或角色】批准创建信息系统帐户的请求

f)根据【任务:组织定义的过程或条件】创建、启用、修改、禁用和删除信息系统帐户

g)监测信息系统帐户的使用情况

h)如下情况发生时通知账户管理员:

- 不再需要账号时;

- 用户被终止或转移时;

- 当个人信息系统的使用或需要知道的变化时;

i)如下情况授权访问信息系统:

- 有效的访问授权;

- 预期的系统使用;

- 组织或相关特派团/业务职能要求的其他属性;

j)审查帐户是否符合帐户管理要求[任务:组织确定的频率;

k)当个人从组中删除时,建立重新颁发共享/组帐户凭据的进程(如果已部署)。

Control Enhancements(增强控制部分):

(1) 系统账号管理自动化

(2) 删除临时/紧急账户

(3) 禁用非活动账户

(4) 自动审计行动

(5) 非活动注销

(6) 动态权限管理

(7) 基于角色的方案

(8) 动态账户创建

(9) 对共享/组帐户使用的限制

(10)共享/组帐户凭据终止

(11)使用条件

(12)账户监控/非典型使用

(13)禁用高危个人帐户

等保2.0与NIST800-53在账户管理要求上的映射

小结

由于中文表述的博大精深,以上的标准映射仅能提供一个相对的关联关系供读者参考。相比较来说,等保2.0的账户管理要求融入到对场景,逻辑性更强一些;NIST800-53则做了大量枚举,也比较全面。

等保2.0给出安全要求的合规标准,满足只是基本要求。在等保2.0中并未提交到NIST800-53中的“系统账号管理自动化”及“动态账户创建”,但并不影响企业在自身实际安全体系构建及安全产品中采用自动化及动态创建或授权方式来实现。国内企业要加强自身在账户管理方面能力,可在满足等保要求项合规基础上,再借鉴NIST800-53的内容做参考,在技术和管理层面上尽可能的将安全要求落地,最大程度地降低账户相关安全风险。