作者简介:晏志文,原就职于中兴通讯,目前供职于安徽皖通邮电股份有限公司。数通测试专家,本领域从业深耕多年,熟悉传统网络技术及行业解决方案,密切关注新兴网络,ICT融合技术

上一篇《SD-WAN那些事(一)》推演了广域网架构的变化,从WAN加速到Hybrid-WAN,再到增强型的混合WAN—SD-WAN。采用SD-WAN技术使企业可以通过廉价的Internet获得近似专线的特性,更适应业务上云的需求,增强了网络的敏捷性和鲁棒性。本文继续围绕混合WAN场景简述SD-WAN特性和技术实现。

计算资源的池化构成了云计算,SDN的目标可以看作是网络的云化,因为网络服务和云计算一样有着弹性伸缩、按需服务、快速部署的功能诉求。SD-WAN将广域网链路抽象成资源即虚拟的Overlay向业务服务,屏蔽底层链路的具体形态,帮助业务快速获得匹配需求的资源。从SD-WAN的实现上可以大致分为三类。

1、传统设备厂商

传统网络设备加入SD-WAN功能,对于CPE或总部出口网关,按照预先配置的策略,通过到目的端的链路检测协议,检测链路负载、时延、抖动、丢包率,选取满足业务SLA需求的链路进行路由。例如向控制器下发如下几条策略:

1)视频业务A需要选时延小于20ms的链路

2)数据业务B需要选取剩余带宽大于10M的链路

设备依据控制器的策略,识别出应用A和B,选取满足条件的链路进行转发,并且根据链路质量动态调整。另一种常见的策略是负荷分担,能够动态依据链路负载进行选路修正,使链路资源使用最大化。

图一 面向应用的多出口选择

对于这种场景,没有保密需求的业务直接进入SP网络,需要加密传输的业务通过隧道进入SP网络,这种隧道可以认为是P2P的Overlay,但无论哪种方式流量进入SP后便失去了控制,由Underlay网络进行传统路由。SD-WAN服务由企业自行部署,可控性更强,但由于Internet流量的突发和不确定性,有时可能无法选出满足SLA需求的链路,需要企业提供多条链路。

2、SD-WAN服务商

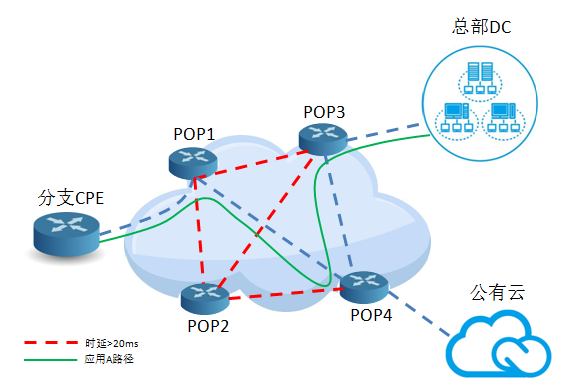

以Viptela、 Velocloud为代表的SD-WAN服务商,提供软件(NFV)或设备的接入方式,通过租用SP线路和数据中心,在Underlay网络上建立一个由多个POP点组成的Overlay逻辑拓扑。如图二所示,用户边缘的SD-WAN设备就近接入POP,采取与上面类似的策略,通过应用识别和链路检测,从Overlay的逻辑网络选取一条满足业务需求的路径进行路由,或者综合Overlay和Underlay进行选择。由于POP网元比较多,使得对网络的可控性和可视性增强,往往很容易选出满足条件的链路。服务商使企业不必自行部署控制器等服务,用户只需要定义策略模板即可实现,降低了企业使用SD-WAN的技术要求。

图二 面向应用的Overlay路由

3、运营商

运营商具备直接在Underlay网络上提供SD-WAN服务的条件,基于传统路由实现面向策略和业务的路由,但出于意愿和部署难度的原因,这个想法有可能仅仅是个想法。

SD-WAN功能特性较多,针对混合WAN场景,提供软件定义功能的分支CPE需要满足如下业务需求:

1、主动回连控制器获取配置和策略

传统组网的CPE设备高度自治,无论是命令行、网管界面还是厂商实现的所谓零部署等功能,从思维上依然面向孤立网元,依然是配置驱动,业务模型发生变化意味着分支站点需要修改配置。SD-WAN约定了转控分离,业务配置和策略均由控制器下发,通过功能分层使用户界面从面向配置转为面向应用,并且做到了真正的即插即用。Netconf是SD-WAN中很典型的南向协议,这是一个C/S模型的协议,采用SSH或TLS作为安全通道,YANG作为元数据完成命令描述的定义,控制器作为Client将上层的REST调用依据YANG定义转化为承载在NetConf中的XML-RPC,被配置设备作为Server根据YIN校验RPC合法后转成最终设备配置。

2、应用的深度识别

面向应用的前提是能够识别应用。传统基于5元组的流分类和路由策略过于刚性,且需要大量配置逐一匹配应用,界面不友好。SD-WAN场景下需要设备能够进行深度检测,通过本地识别或是云端识别归类应用,依据控制器策略进行流量的动态调度和关键业务保障。

3、链路的质量检测

传统基于路由的流量调度是静态的,网络环境却是实时变化的,无法依据链路质量的变化动态调整,SD-WAN场景下要求设备能够针对多条专线或互联网链路进行质量检测,按照业务分类和控制器下发策略对流量进行动态选路。

4、防火墙功能

分支接入互联网,分流了专线流量,就近接入公有云获得了更好的使用体验,但同时安全问题也被引入进来。分支CPE需要提供安全网关功能,划分安全边界,清洗非法流量,防范黑客入侵。防火墙功能可在本地完成,也可在云端通过虚拟化实现。

5、加密VPN连接

企业数据在Internet上传输时为了防止泄密需要采用安全通道传输,CPE需要能够与公有云、总部或其它分支VPN网关建立端到端IPSEC隧道,流量通过IPSEC隧道加密传输。

6、NAT功能

对于无需加密的Internet流量,进入互联网时需要做NAT转换,解决了公网地址资源有限,同时也实现了内部地址的隐藏。

7、鉴权和审计

传统组网出口全部在总部,鉴权和审计功能可以在总部单点部署,SD-WAN场景下的鉴权审计也变成了分布式,要求每台分支的CPE设备具有相应的功能,且能将数据日志定期回传同步。

SD-WAN可以采用专用硬件或VNF编排实现,只要符合集中控制、弹性伸缩、动态可编程的思想都可以划归到软件定义范畴。SD-WAN不是概念,是使用软件思想重新思考网络的必然结果,是能够完成网络重构切实解决用户高频痛点的有效技术。